Гост р 51113 97: ГОСТ Р 51113-97 | Стальные двери БАСТИОН

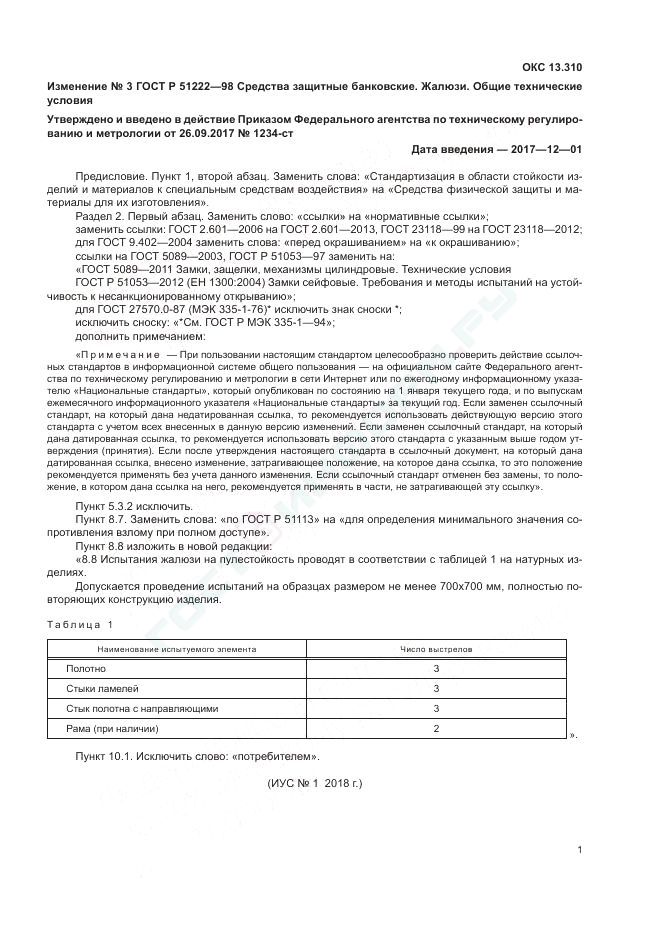

alexxlab

alexxlab- 0

ГОСТ Р 51113-97. Средства защитные банковские. Требования по устойчивости к взлому и методы испытаний /

Общероссийский классификатор стандартов → ОХРАНА ОКРУЖАЮЩЕЙ СРЕДЫ, ЗАЩИТА ЧЕЛОВЕКА ОТ ВОЗДЕЙСТВИЯ ОКРУЖАЮЩЕЙ СРЕДЫ. БЕЗОПАСНОСТЬ → Защита от преступлений *Включая услуги по обеспечению безопасности, процедуры обеспечения безопасности, устройства тревожной сигнализации против взлома, материалы и оборудование для защиты от взлома, пуленепробиваемые материалы и оборудование, противоугонные устройства для транспортных средств, сейфы, комнаты-сейфы и т.д.

ГОСТ Р 51113-97. Средства защитные банковские. Требования по устойчивости к взлому и методы испытаний

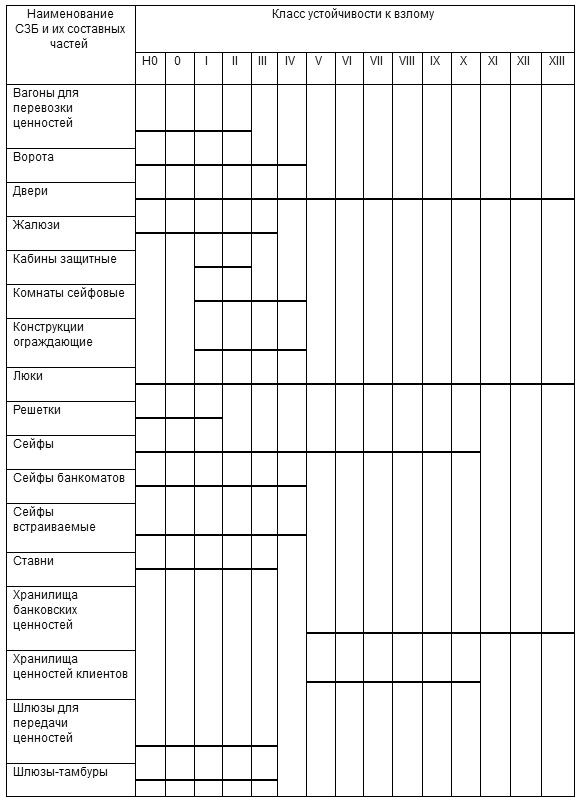

Настоящий стандарт распространяется на средства защитные банковские, предназначенные для обеспечения безопасности персонала банка, банковской деятельности, сохранности ценностей, и устанавливает требования по устойчивости к взлому и методы испытаний.

Стандарт должен быть использован проектными, строительными и другими организациями и предприятиями, занятыми проектированием, сооружением, техническим и организационным обеспечением деятельности банковской системы РФ, испытательными лабораториями, органами сертификации средств защиты, страховыми компаниями.

Требования стандарта должны быть распространены в качестве базовых при организации страховой защиты банковской системы РФ

| Название на англ.: | Equipment for bank protection. Requirements for resistance to burglary and test methods |

| Тип документа: | стандарт |

| Статус документа: | действующий |

| Число страниц: | 8 |

| Дата актуализации текста: | 01.08.2013 |

| Дата актуализации описания: | 01.08.2013 |

| Дата издания: | 11.08.2011 |

| Дата введения в действие: | 30.06.1998 |

| Дата последнего изменения: | 22. 05.2013 05.2013 |

| Переиздание: | переиздание с изм. 1 |

Поправки и изменения:

Вопрос-ответ

Заказ документов

Взломостойкая модель двери Омега ВЗ

А

Абакан

Азов

Алексин

Анапа

Ангарск

Апатиты

Арзамас

Армавир

Артемовский

Архангельск

Асбест

Астрахань

Аксай

Артем

Азнакаево

Александров

Апшеронск

Александровское

Адлер

Альметьевск

Анжеро-Судженск

Абинск

Алушта

Аргаяш

Аркадак (Саратовская область)

Аткарск (Саратовская область)

Б

Балаково

Балашов

Барнаул

Бежецк

Белгород

Березники

Биробиджан

Благовещенск

Брянск

Батайск

Белорецк

Бузулук

Боровичи

Братск

Буденновск

Богородск

Балашиха

Бийск

Бородино

Белореченск

Белово

Белая Калитва

Белозерск

Бугульма

Богородицк

Бор

Бугуруслан

Безенчук

В

Великий Новгород

Владивосток

Владикавказ

Владимир

Волгоград

Волгодонск

Волжский

Вологда

Волоколамск

Воронеж

Вышний Волочёк

Вольск

Выборг

Великие Луки

ВНИИССОК

Видное

Всеволожск

Выкса

Водный

Вырица

Волхов

Вельск

Великий Устюг

Воскресенское

Валдай

Владимирская область

Верхняя Салда

Выселки

Г

Геленджик

Горно-Алтайск

Глазов

Георгиевск

Горячий Ключ (Краснодарский край)

Гатчина

Городец

Гуково

Грозный

Д

Дзержинск

Димитровград

Дмитров

Данков

Десногорск

Домодедово

Динская

Дегтярск

Донецк (Ростовская область)

Е

Егорьевск

Екатеринбург

Ефремов

Ейск

Евпатория

Елец

Ершов (Саратовская область)

Егорлыкская

Ж

Железногорск (Курская область)

Железногорск (Красноярский край)

Железногорск-Илимский

З

Заринск

Златоуст

Зеленоград

Заречный (Пензенская область)

Зеленогорск

Зеленодольск

Заречный (Свердловская Область)

Зерноград

И

Иваново

Ижевск

Иркутск

Ишим

Ишимбай

Истра

Ивантеевка

Ивангород

Иглино

К

Казань

Калининград

Калуга

Каменка

Каменск-Уральский

Камышин

Кемерово

Кириши

Киров

Кировград

Комсомольск-на-Амуре

Королев

Кострома

Красногорск

Краснодар

Красноярск

Кропоткин

Кузнецк

Курган

Курск

Крым

Каменск-Шахтинский

Канск

Копейск

Кинель

Клявлино

Кирово-Чепецк

Керчь

Котлас

Краснодарский край

Кингисепп

Красноуфимск

Кумертау

Коломна

Кулунда

Кстово

Колпино

Камень-на-Оби

Ковров

Каневская

Кудымкар

Красновишерск

Кулебаки

Краснокаменск

Красавино

Кулой

Курчатов

Кондопога

Кольчугино

Калининск (Саратовская область)

Красноармейск (Саратовская область)

Красный Кут (Саратовская область)

Кыштым

Конаково

Кузоватово

Клинцы

Киреевск

Коркино

Крымск

Курганинск

Каспийск

Л

Ленинградская область

Липецк

Лобня

Лысьва

Люберцы

Ленинградская

Ливны

Левашово

Людиново

Лакинск

Ленинск-Кузнецкий

Лабинск (Краснодарский край)

М

Москва

Магнитогорск

Махачкала

Миасс

Мурманск

Мытищи

Муром

Магадан

Мирный (Арханг. обл.)

обл.)

Медвежьегорск

Майкоп

Мценск

Михайловское

Маркс (Саратовская область)

Миллерово

Н

Набережные Челны

Надым

Находка

Невинномысск

Нефтекамск

Нефтеюганск

Нижневартовск

Нижний Новгород

Нижний Тагил

Новокузнецк

Новомосковск

Новороссийск

Новосибирск

Новый Уренгой

Ногинск

Новомичуринск

Новочеркасск

Новодвинск

Нерехта

Новокуйбышевск

Новошахтинск

Новоспасское

Нытва

Новотроицк

Нарьян-Мар

Новая Игирма

Новочебоксарск

Норильск

Новоузенск (Саратовская область)

Новозыбков

Нальчик

О

Октябрьский

Обнинск

Омск

Орел

Оренбург

Отрадный

Осинники (Кемеровская область)

Озерск

Орск

Октябрьск (Самарская область)

П

Пенза

Пермь

Петрозаводск

Петропавловск-Камчатский

Подольск

Псков

Пугачев (Саратовская область)

Пятигорск

Петровск (Саратовская область)

Плесецк

Прокопьевск

Первоуральск

Пушкино

Приозерск

Пикалево

Пласт

Поспелиха

Переславль-Залесский

Павловск

Р

Радужный

Реутов

Ржев

Ростов-на-Дону

Рыбинск

Рязань

Рузаевка

Ростов

Раменское

Ревда

Рощино

Ртищево (Саратовская область)

С

Саратов

Салават

Самара

Санкт-Петербург

Саранск

Саяногорск

Северодвинск

Семикаракорск

Смоленск

Снежинск

Соликамск

Солнечногорск

Сочи

Ставрополь

Старый Оскол

Стерлитамак

Сургут

Сызрань

Сыктывкар

Севастополь

Симферополь

Сосновоборск

Саров

Ставропольский Край

Северск

Серпухов

Сергиев Посад

Староминская

Сосногорск

Сердобск

Светогорск

Сясьстрой

Сосновый Бор

Сокол

Саки

Скопин

Сергач

Семенов

Сальск

Славянск-на-Кубани

Т

Таганрог

Тамбов

Тверь

Тобольск

Тольятти

Томск

Тула

Тюмень

Тимашевск

Тихвин

Темрюк

Тутаев

Тулун

Трехгорный

Тайга

Тихорецк

Туапсе

У

Улан-Удэ

Ульяновск

Уфа

Углич

Ухта

Урюпинск

Усть-Катав

Усть-Лабинск

Усть-Илимск

Урай

Уссурийск

Узловая

Учалы

Усть-Кут

Ф

Фрязино

Феодосия

Филипповское

Х

Хабаровск

Ханты-Мансийск

Химки

Холмск

Хвалынск (Саратовская область)

Ч

Чебоксары

Челябинск

Череповец

Чистополь

Чита

Черкесск

Чусовой

Чебаркуль

Чапаевск

Ш

Шатура

Шахты

Шуя

Шексна

Шарья

Шиханы (Саратовская область)

Щ

Щёлково

Щербинка

Э

Электросталь

Элиста

Энгельс

Ю

Южно-Сахалинск

Юрга

Южноуральск

Юрюзань

Юрьев-Польский

Югорск

Я

Якутск

Ярославль

Ясногорск

Яровое

Ялта

Москва

Саратов

Абакан

Азов

Актау

Актобе

Алексин

Алматы

Анапа

Ангарск

Апатиты

Арзамас

Армавир

Артемовский

Архангельск

Асбест

Астана

Астрахань

Атырау

Балаково

Балашов

Барнаул

Бежецк

Белгород

Березники

Биробиджан

Бишкек

Благовещенск

Брянск

Великий Новгород

Владивосток

Владикавказ

Владимир

Волгоград

Волгодонск

Волжский

Вологда

Волоколамск

Воронеж

Вышний Волочёк

Геленджик

Дзержинск

Димитровград

Дмитров

Егорьевск

Екатеринбург

Ефремов

Жанаозен

Железногорск (Курская область)

Заринск

Златоуст

Иваново

Ижевск

Иркутск

Ишим

Ишимбай

Казань

Калининград

Калуга

Каменка

Каменск-Уральский

Камышин

Караганда

Кемерово

Кириши

Киров

Кировград

Комсомольск-на-Амуре

Королев

Костанай

Кострома

Красногорск

Краснодар

Красноярск

Кропоткин

Кузнецк

Курган

Курск

Ленинградская область

Липецк

Лобня

Лысьва

Магнитогорск

Махачкала

Миасс

Минск

Мурманск

Мытищи

Набережные Челны

Надым

Находка

Невинномысск

Нефтекамск

Нефтеюганск

Нижневартовск

Нижний Новгород

Нижний Тагил

Новокузнецк

Новомосковск

Новороссийск

Новосибирск

Новый Уренгой

Ногинск

Октябрьский

Обнинск

Омск

Орел

Оренбург

Пенза

Пермь

Петрозаводск

Петропавловск-Камчатский

Подольск

Псков

Пугачев (Саратовская область)

Пятигорск

Радужный

Реутов

Ржев

Ростов-на-Дону

Рыбинск

Рязань

Салават

Самара

Санкт-Петербург

Саранск

Саяногорск

Северодвинск

Семикаракорск

Смоленск

Снежинск

Соликамск

Солнечногорск

Сочи

Ставрополь

Старый Оскол

Стерлитамак

Сургут

Сызрань

Таганрог

Тамбов

Тверь

Тобольск

Тольятти

Томск

Тула

Тюмень

Улан-Удэ

Ульяновск

Уфа

Хабаровск

Ханты-Мансийск

Химки

Чебоксары

Челябинск

Череповец

Чистополь

Чита

Шатура

Шахты

Электросталь

Элиста

Энгельс

Южно-Сахалинск

Якутск

Ярославль

Юрга

Черкесск

Зеленоград

Новомичуринск

Сыктывкар

Вольск

Муром

Крым

Аксай

Батайск

Ейск

Каменск-Шахтинский

Севастополь

Гродно

Новочеркасск

Магадан

Таллин

Рига

Артем

Горно-Алтайск

Симферополь

Канск

Сосновоборск

Белорецк

Саров

Углич

Евпатория

Копейск

Данков

Отрадный

Новодвинск

Кинель

Клявлино

Бузулук

Нерехта

Ухта

Железногорск (Красноярский край)

Петровск (Саратовская область)

Урюпинск

Кирово-Чепецк

Рузаевка

Глазов

Холмск

Плесецк

Мирный (Арханг. обл.)

обл.)

Боровичи

Ясногорск

Азнакаево

Братск

Новокуйбышевск

Керчь

Усть-Катав

Котлас

Краснодарский край

Георгиевск

Буденновск

Кингисепп

Чусовой

Усть-Лабинск

Красноуфимск

Ставропольский Край

Нарва

Горячий Ключ (Краснодарский край)

Прокопьевск

Ростов

Новошахтинск

Первоуральск

Осинники (Кемеровская область)

Чебаркуль

Южноуральск

Озерск

Кумертау

Истра

Медвежьегорск

Выборг

Великие Луки

Тимашевск

Богородск

Даугавпилс

Александров

Ташкент

Десногорск

Апшеронск

Северск

п. Томилино

Домодедово

Серпухов

Балашиха

Коломна

Люберцы

Пушкино

ВНИИССОК

Раменское

Ивантеевка

Щёлково

Щербинка

Фрязино

Видное

Орск

Кулунда

Кстово

Железногорск-Илимский

Майкоп

Яровое

Ревда

Бийск

Колпино

Всеволожск

Камень-на-Оби

Ковров

Сергиев Посад

Выкса

Динская

Ленинградская

Каневская

Староминская

Новоспасское

Сосногорск

Водный

Александровское

Адлер

Кудымкар

Нытва

Красновишерск

Заречный (Пензенская область)

Сердобск

Новотроицк

Ливны

Мценск

Зеленогорск

Бородино

Вырица

Светогорск

Волхов

Приозерск

Сясьстрой

Пикалево

Тихвин

Гатчина

Ивангород

Рощино

Сосновый Бор

Павлодар

Белореченск

Юрюзань

Пласт

Сокол

Темрюк

Резекне

Торревьеха

Улан-Батор

Тбилиси

Вильнюс

Баку

Альметьевск

Поспелиха

Тутаев

Белово

Кокшетау

Дегтярск

Шяуляй

Переславль-Залесский

Усть-Илимск

Шуя

Шексна

Урай

Левашово

Пярну

Иглино

Вельск

Шарья

Великий Устюг

Уссурийск

Кулебаки

Белая Калитва

Ялта

Саки

Нарьян-Мар

Узловая

Барановичи

Анжеро-Судженск

Людиново

Абинск

Краснокаменск

Новая Игирма

Воскресенское

Белозерск

Красавино

Самарканд

Феодосия

Бугульма

Зеленодольск

Михайловское

Усть-Каменогорск

Филипповское

Алушта

Павловск

Кулой

Витебск

Курчатов

Лакинск

Ленинск-Кузнецкий

Юрьев-Польский

Учалы

Новочебоксарск

Кондопога

Городец

Кольчугино

Усть-Кут

Норильск

Валдай

Аргаяш

п. Октябрьский

Октябрьский

Тулун

Богородицк

Елец

Аркадак (Саратовская область)

Аткарск (Саратовская область)

Ершов (Саратовская область)

Калининск (Саратовская область)

Красноармейск (Саратовская область)

Красный Кут (Саратовская область)

Маркс (Саратовская область)

Новоузенск (Саратовская область)

Ртищево (Саратовская область)

Хвалынск (Саратовская область)

Шиханы (Саратовская область)

Кыштым

Бор

Владимирская область

Душанбе

Солигорск

Брест

Новозыбков

Заречный (Свердловская Область)

Верхняя Салда

Саласпилс

Конаково

Кузоватово

Скопин

Сергач

Клинцы

Бугуруслан

Киреевск

Семенов

Югорск

Нальчик

Коркино

Трехгорный

Дзержинск (Беларусь)

Слуцк

Волковыск

Безенчук

Октябрьск (Самарская область)

Тайга

Чапаевск

Гуково

Донецк (Ростовская область)

Егорлыкская

Зерноград

Миллерово

Сальск

Выселки

Крымск

Курганинск

Лабинск (Краснодарский край)

Славянск-на-Кубани

Тихорецк

Туапсе

Каспийск

Грозный

Uzbekistan Laws|Official Regulatory Library — GOST R 51113-97

|

Equipment for bank protection.

Средства защитные банковские. Требования по устойчивости к взлому и методы испытаний

Status: Effective — Introduced for the first time

The standard applies to protective banking tools designed to ensure the safety of bank personnel, banking activities, the preservation of valuables, and establishes requirements for resistance to burglary and test methods. The standard should be used by design, construction and other organizations and enterprises engaged in the design, construction, technical and organizational support of the banking system of the Russian Federation, testing laboratories, certification bodies of protection, insurance companies. The requirements of the standard should be distributed as basic when organizing the insurance protection of the banking system of the Russian Federation.

Стандарт распространяется на средства защитные банковские, предназначенные для обеспечения безопасности персонала банка, банковской деятельности, сохранности ценностей, и устанавливает требования по устойчивости к взлому и методы испытаний. Choose Language: EnglishSpanishGermanItalianFrenchChineseRussianUzbek

Format: Electronic (pdf/doc)

Page Count: 8

Approved: Gosstandart of Russia,

SKU: RUSS58038

|

The Product is Contained in the Following Classifiers:

Construction (Max) »

Standards »

Other state standards used in construction »

13 Environmental protection, protection of people from environmental exposure. Security »

Security »

ISO classifier »

13 ENVIRONMENTAL PROTECTION, HUMAN PROTECTION AGAINST ENVIRONMENTAL IMPACT. SECURITY »

13.310 Crime protection »

National standards »

13 ENVIRONMENTAL PROTECTION, HUMAN PROTECTION AGAINST ENVIRONMENTAL IMPACT. SECURITY »

13.310 Crime protection »

National Standards for KGS (State Standards Classification) »

Latest edition »

Zh Construction and building materials »

Zh4 Building structures and parts »

Zh44 Metal structures and parts »

The Document References:

GOST R 50862-2005: Safes and strong rooms. Requirements and methods of tests for resistance to burglary and fire

GOST R 50862-96: Safes and strong rooms. Requirements and methods of test for resistance to burglary and fire

GOST R 51110-97: Equipment for bank protection. General technical requirements

General technical requirements

GOST R 51221-98: Equipment for bank protection. Terms and definitions

GOST R 8.568-97: State system for ensuring the uniformity of measurements. Verification of testing equipment. General principles

The Document is Referenced By:

GOST R 50776-95: Alarm systems. Part 1. General requirements. Section 4. Code of practice

GOST R 50941-96: Booth for the defence. General technical requirements and methods of testing

GOST R 51072-2005: Protection doors. General technical requirements and test methods for resistance to burglary, bullet and fire

GOST R 51110-97: Equipment for bank protection. General technical requirements

GOST R 51111-97: Equipment for bank protection. Acceptance rules and test methods

GOST R 51222-98: Equipment for bank protection. Venetian blinds. General specifications

GOST R 51223-98: Equipment for bank protection. Sluices for transfer of values. General specifications

GOST R 51224-98: Equipment for bank protection. Doors and manholes. General specifications

Doors and manholes. General specifications

GOST R 52437-2005: Equipment for bank protection. Deposit and personal safes. General specifications

GOST R 52502-2005: Venetian blinds-rollets. General specifications

GOST R 52502-2012: Venetian metals blinds-rollets. Specifications

GOST R 52503-2005: Venetian blinds-rollets. Methods of testing for resistance to burglary and bullet-proofing

GOST R 52863-2007: Protection of information. Protective automatically systems. Testing for stability to intentional power electromagnetic influence. General requirements

GOST R 53704-2009: Complex and integrated security systems. General technical requirements

GOST R 54831-2011: Control access systems. Controlled barrier units. General technical requirements. Test methods

GOST R 54834-2011: Equipment for bank protection. Mobile cash operation terminals. General technical requirements

GOST R 56093-2014: Information protection. Protected operational systems. Means of detection of purposeful powerful electromagnetic impacts. General requirements

Protected operational systems. Means of detection of purposeful powerful electromagnetic impacts. General requirements

GOST R 57277-2016: Cashpoints and payment terminals. Means of technicals defense. Requirements and methods of test for resistance to separation and burglary

GOST R 58006-2017: Counter of the number of opening for safes, value repository, wrapping doors. Technical requirements and test methods

R 063-2017: Guidelines. Inspection of objects protected or taken under the protection of units of private security forces of the National Guard of the Russian Federation

R 78.36.017-2010: Recommendations on the choice and use of locks for protective structures

R 78.36.032-2013: Engineering and technical fortification and equipment with technical means of protection of objects, apartments and MHIG, taken under centralized protection units of private security. Part 1

R 78.36.033-2013: Application monitoring and comparative analysis of testing various types of window units, blinds, security grilles and glazing. Classification, methods of installation and strengthening of the structure. Guidelines

Classification, methods of installation and strengthening of the structure. Guidelines

R 78.36.035-2013: Recommendations for the organization of a comprehensive centralized protection of banking self-service devices

R 78.36.043-2014: Selection and application of door blocks. Classification, methods of installation and strengthening of the structure. Guidelines

RD 78.36.006-2005: Choice and application of hardware of security and alarm systems and engineering safety measures for development of facilities

R 078-2019: Guidelines. Engineering and technical strength and equipping with technical means of protection of objects and places of residence and storage of property of citizens taken under centralized protection by units of private security of the national guard of the Russian Federation

RD 78.36.003-2002/MVD Rossii: Engineering and technical strength. Security equipment. Requirements and design standards for the protection of objects from criminal attacks

VNP 001-01: Industry-Specific Design Standards. Buildings for Territorial Main Administrations, National Banks, and Clearing Centers of the Russian Federation Central Bank

Buildings for Territorial Main Administrations, National Banks, and Clearing Centers of the Russian Federation Central Bank

|

Customers Who Viewed This Item Also Viewed:

|

YOUR ORDERING MADE EASY!

UzbekistanLaws.com is an industry-leading company with stringent quality control standards and our dedication to precision, reliability and accuracy are some of the reasons why some of the world’s largest companies trust us to provide their national regulatory framework and for translations of critical, challenging, and sensitive information.

Our niche specialty is the localization of national regulatory databases involving: technical norms, standards, and regulations; government laws, codes, and resolutions; as well as RF agency codes, requirements, and Instructions.

We maintain a database of over 220,000 normative documents in English and other languages for the following 12 countries: Armenia, Azerbaijan, Belarus, Kazakhstan, Kyrgyzstan, Moldova, Mongolia, Russia, Tajikistan, Turkmenistan, Ukraine, and Uzbekistan.

Placing Your Order

Please select your chosen document, proceed to the ‘checkout page’ and select the form of payment of your choice. We accept all major credit cards and bank wire transfers. We also accept PayPal and Google Checkout for your convenience. Please contact us for any additional arrangements (Contract agreements, PO, etc.).

Once an order is placed it will be verified and processed within a few hours up to a rare maximum of 24 hours.

For items in stock, the document/web link is e-mailed to you so that you can download and save it for your records.

For items out of stock (third party supply) you will be notified as to which items will require additional time to fulfil. We normally supply such items in less than three days.

Once an order is placed you will receive a receipt/invoice that can be filed for reporting and accounting purposes. This receipt can be easily saved and printed for your records.

Your Order Best Quality and Authenticity Guarantee

Your order is provided in electronic format (usually an Adobe Acrobat or MS Word).

We always guarantee the best quality for all of our products. If for any reason whatsoever you are not satisfied, we can conduct a completely FREE revision and edit of products you have purchased. Additionally we provide FREE regulatory updates if, for instance, the document has a newer version at the date of purchase.

We guarantee authenticity. Each document in English is verified against the original and official version. We only use official regulatory sources to make sure you have the most recent version of the document, all from reliable official sources.

ГОСТ РФ | Росстандарт

Общероссийский классификатор стандартов → ОХРАНА ОКРУЖАЮЩЕЙ СРЕДЫ, ЗАЩИТА ЧЕЛОВЕКА ОТ ВОЗДЕЙСТВИЯ ОКРУЖАЮЩЕЙ СРЕДЫ. БЕЗОПАСНОСТЬ → Защита от преступлений *Включая услуги по обеспечению безопасности, процедуры обеспечения безопасности, устройства тревожной сигнализации против взлома, материалы и оборудование для защиты от взлома, пуленепробиваемые материалы и оборудование, противоугонные устройства для транспортных средств, сейфы, комнаты-сейфы и т.д.

ГОСТ Р 51113-97. Средства защитные банковские. Требования по устойчивости к взлому и методы испытаний

Настоящий стандарт распространяется на средства защитные банковские, предназначенные для обеспечения безопасности персонала банка, банковской деятельности, сохранности ценностей, и устанавливает требования по устойчивости к взлому и методы испытаний.

Стандарт должен быть использован проектными, строительными и другими организациями и предприятиями, занятыми проектированием, сооружением, техническим и организационным обеспечением деятельности банковской системы РФ, испытательными лабораториями, органами сертификации средств защиты, страховыми компаниями.

Требования стандарта должны быть распространены в качестве базовых при организации страховой защиты банковской системы РФ

| Название на англ.: | Equipment for bank protection. Requirements for resistance to burglary and test methods |

| Тип документа: | стандарт |

| Статус документа: | действующий |

| Число страниц: | 8 |

| Дата актуализации текста: | 01.08.2013 |

| Дата актуализации описания: | 01.08.2013 |

| Дата издания: | 11.08.2011 |

| Дата введения в действие: | 30.06.1998 |

| Дата последнего изменения: | 22. 05.2013 05.2013 |

| Переиздание: | переиздание с изм. 1 |

Поправки и изменения:

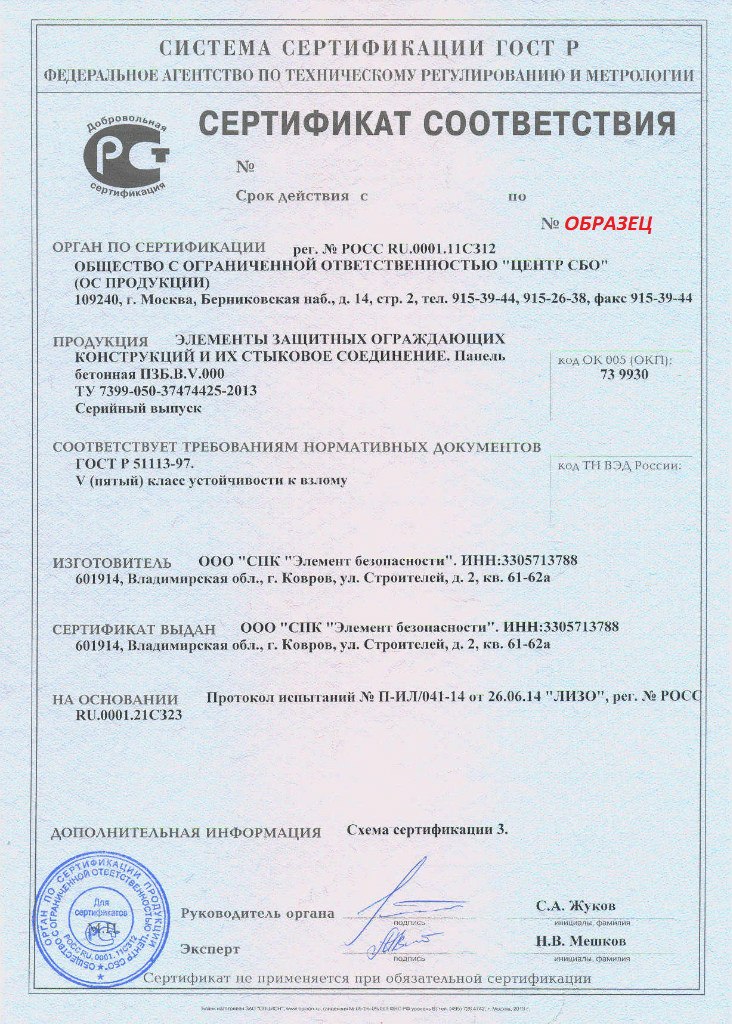

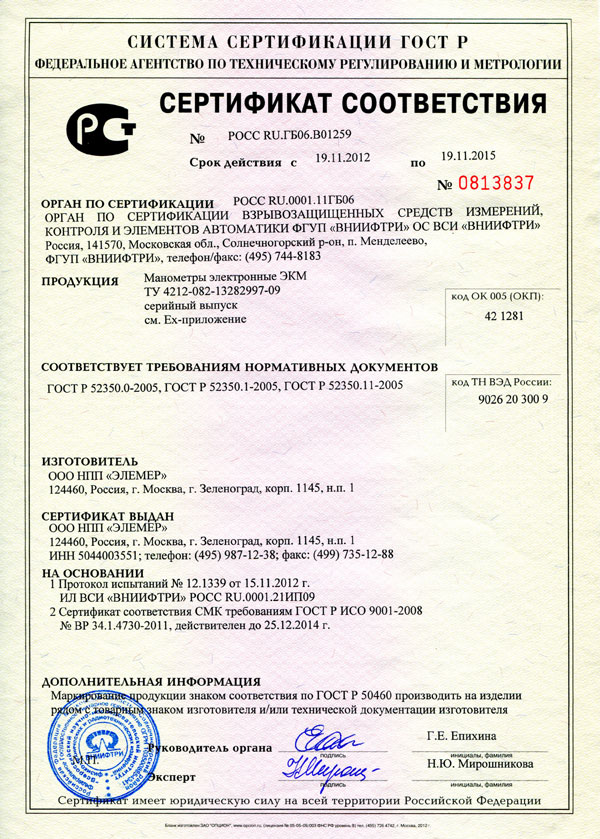

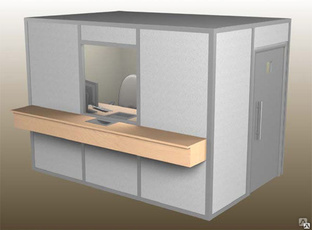

Надежность и безопасность роллет «АЛЮТЕХ» подтверждена обновленными сертификатами

Группа компаний «АЛЮТЕХ» сообщает о получении сертификата соответствия ГОСТ Р 52502-2012, подтверждающего высокое качество и безопасность рольставней. Конструкции прошли испытания на стойкость к климатическим воздействиям, прочность и эргономику, по результатам которых получили различные классы взломоустойчивости.

В частности, рольставни из экструдированных профилей и профилей роликовой прокатки тестировались по следующим параметрам:

- стойкость к нагрузке при воздействии твердым телом массой 2 кг и энергией удара 20 Дж;

- работоспособность при не менее чем 5 000 циклах подъема-опускания полотна;

- взломоустойчивость при статических и ударных нагрузках, а также воздействии инструментом;

- безопасность электрооборудования.

Кроме того, проверялись конструктивные характеристики рольставней: размер, комплектация, отсутствие острых кромок, пр.

По итогам испытаний рольставни серии Prestige из профилей AR/40 и AR/555 подтвердили соответствие классу стойкости ко взлому Р1. Это означает, что они способны выдержать статическую нагрузку в 1 000 Н (воздействие, сопоставимое с давлением на центр полотна взрослого мужчины весом 102 кг), а также динамическую нагрузку в 150 Дж, что соизмеримо с броском кирпича весом 2,5 кг с расстояния 5-7 м.

Что касается воротных профилей AG/77 серии Prestige, то, согласно результатам испытаний, они характеризуются повышенной стойкостью ко взлому (класс Р3), что делает их особенно надежными системами.

Рольставни из экструдированных и решеточных профилей AER44/S, AER55/SCR, AEG84 серии Security отличаются повышенными противовзломными свойствами — они прошли сертификацию с классами защиты ко взлому Р3-Р5.

С более подробной информацией о результатах испытаний можно ознакомиться в таблице:

|

Профиль |

Ширина рольставни |

Класс взломостойкости |

|---|---|---|

|

AR/40 (N) |

от 1 до 1,3 м |

Р1 |

|

AR/45(N) |

от 1 до 1,3 м |

Р1 |

|

AR/55m(N) |

от 1,5 до 2,3 м |

Р1 |

|

AR/555(N) |

от 1,8 до 2,8 м |

Р1 |

|

AG/77 |

от 2,2 до 3,4 м |

Р3 |

|

ARH/37S(N) |

от 1 до 1,5 м |

Р3 |

|

AER/55SCR |

от 1,2 до 2,7 м |

Р5 |

|

AEG84 |

от 2,2 до 3,4 м |

|

|

AER44/S |

от 0,7 до 1,8 м |

Еще одно доказательство качества и безопасности защитных конструкций «АЛЮТЕХ» — сертификат СТБ 51.2.03-2000. Он является подтверждением того, что роллетные и решеточные системы могут использоваться для защиты банков и других объектов с повышенными требованиями к безопасности оконных и дверных проемов.

В ходе тестирования определялась механическая стойкость роллетного полотна и его элементов к воздействию динамической нагрузки, а также устойчивость конструкций ко взлому с применением инструментов.

Испытания на стойкость ко взлому при установке на проемах шириной до 3 000 мм прошли рольставни из экструдированных профилей AER55/S, AER44/S, а также решеточного профиля AEG56. Противовзломными характеристиками, соответствующими Р3 классу, обладают рольставни из профилей AER44/S и AEG56, классом выше Р4 — из AER55/S.

Отметим, что сертификат СТБ 51.2.03-2000 соответствует следующим стандартам Российской Федерации: ГОСТ Р 51112-97, ГОСТ Р 51113-97, ГОСТ Р 51222-98.

Более того, продукция «АЛЮТЕХ» отвечает высоким требования мировых стандартов в области безопасности и качества, что подтверждено сертификатами и протоколами аккредитованных лабораторий в Чехии, Швейцарии, Германии и Швеции.

Cертификаты ГОСТ Р 52502-2012 и СТБ 51.2.03-2000 размещены в соответствующем разделе сайта.

Надежность и безопасность рулонных ворот ALUTECH подтверждена обновленными сертификатами

Группа компаний «АЛЮТЕХ» сообщает, что получила сертификат соответствия ГОСТ Р 52502-2012, подтверждающий высокое качество и безопасность рулонных ворот. Конструкции прошли испытания на устойчивость к климатическим воздействиям, прочность и эргономичность, после чего получили различные классы взломостойкости.

В частности, роллетные ворота из экструдированного и сортового проката испытывались по следующим параметрам:

- сопротивление нагрузке от удара твердого тела массой 2 кг и энергией удара 20 Дж;

- работоспособность после не менее 5000 циклов подъема и опускания ворот;

- взломостойкость при статических и ударных нагрузках, а также от ударов инструмента;

- безопасность электрооборудования.

Кроме того, были проверены конструктивные параметры роликовых ворот: размер, конфигурация, отсутствие острых краев и т. Д.

По результатам испытаний рулонные ворота «Престиж» из профилей AR / 40 и AR / 555 подтвердили соответствие взломостойкости Р1. Это означает, что они способны выдерживать статическую нагрузку в 1000 Н (удар, сравнимый с давлением взрослого человека весом 102 кг на центр двери), а также динамическую нагрузку в 150 Дж, сравнимую с бросанием кирпича весом 2.5 кг с расстояния 5-7 м.

Что касается ворот AG / 77 серии Prestige, то по результатам испытаний они имеют повышенную защиту от взлома (класс P3), что делает их особенно надежными системами.

Роликовые двери серии Security из прессованных и решетчатых профилей AER44 / S, AER55 / SCR, AEG84 имеют повышенные взломостойкие свойства — они прошли сертификацию в соответствии с классами взлома P3-P5.

Еще одним свидетельством, подтверждающим качество и безопасность охранных конструкций ALUTECH, является сертификат СТБ 51. 2.03-2000. Это подтверждает, что роликовые и решетчатые системы могут использоваться для защиты берегов и других объектов с повышенными требованиями к безопасности оконных и дверных проемов.

2.03-2000. Это подтверждает, что роликовые и решетчатые системы могут использоваться для защиты берегов и других объектов с повышенными требованиями к безопасности оконных и дверных проемов.

В ходе испытаний определено механическое сопротивление роллетной двери и ее элементов динамической нагрузке и сопротивление конструкций разрушению с помощью инструментов.

Роликовые двери из экструдированных профилей AER55 / S, AER44 / S и решетчатых профилей AEG56 прошли испытания на взломостойкость при установке в проемы шириной до 3000 мм.Рулонные ворота секций AER44 / S и AEG56 имеют параметры взломостойкости, соответствующие классу P3, а секции AER55 / S — выше класса P4.

Отметим, что сертификат СТБ 51.2.03-2000 соответствует следующим стандартам Российской Федерации. ГОСТ Р 51112-97, ГОСТ Р 51113-97, ГОСТ Р 51222-98.

Кроме того, продукция ALUTECH соответствует высоким требованиям мировых стандартов безопасности и качества, что подтверждается сертификатами и отчетами аккредитованных лабораторий в Чехии, Швейцарии, Германии и Швеции.

Сертификаты ГОСТ Р 52502-2012 и СТБ 51.2.03-2000 размещены в соответствующем разделе на сайте компании.

rfc4491

Сетевая рабочая группа Леонтьев С. Под ред.

Запрос комментариев: 4491 CRYPTO-PRO

Обновления: 3279 Д. Шефановский, Под ред.

Категория: Standards Track ОАО «Мобильные ТелеСистемы»

Май 2006 г.

Используя ГОСТ Р 34.10-94, ГОСТ Р 34.10-2001 и

ГОСТ Р 34.11-94 Алгоритмы с

Инфраструктура открытых ключей Internet X.509

Сертификат и профиль CRL

Статус этой памятки

Этот документ определяет протокол отслеживания стандартов Интернета для

Интернет-сообщество и просит обсуждения и предложения по

улучшения. См. Текущую редакцию "Интернет

Официальные стандарты протокола »(STD 1) для состояния стандартизации

и статус этого протокола.Распространение этой памятки не ограничено.

Уведомление об авторских правах

Авторские права (C) The Internet Society (2006). Абстрактный

Этот документ дополняет RFC 3279. Он описывает форматы кодирования,

идентификаторы и форматы параметров для алгоритмов ГОСТ Р 34.10-

94, ГОСТ Р 34.10-2001 и ГОСТ Р 34.11-94 для использования в Интернете X.509

Инфраструктура открытых ключей (PKI).

Дорожка стандартов Леонтьева и Шефановского [Страница 1]

Абстрактный

Этот документ дополняет RFC 3279. Он описывает форматы кодирования,

идентификаторы и форматы параметров для алгоритмов ГОСТ Р 34.10-

94, ГОСТ Р 34.10-2001 и ГОСТ Р 34.11-94 для использования в Интернете X.509

Инфраструктура открытых ключей (PKI).

Дорожка стандартов Леонтьева и Шефановского [Страница 1]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г.

Оглавление

1.Вступление ................................................. ... 2

1.1. Слова требований .......................................... 3

2. Поддержка алгоритмов .............................................. .3

2.1. Функция одностороннего хеширования ...................................... 3

2.1.1. Односторонняя хеш-функция ГОСТ Р 34.11-94 ............... 3

2.2. Алгоритмы подписи ....................................... 4

2.2.1. Алгоритм подписи ГОСТ Р 34.10-94 ................. 4

2.2.2. Алгоритм подписи ГОСТ Р 34. 10-2001 ............... 5

2.3. Алгоритмы открытого ключа субъекта .............................. 5

2.3.1. ГОСТ Р 34.10-94 Ключи ................................ 6

2.3.2. ГОСТ Р 34.10-2001 Ключи .............................. 8

3. Соображения безопасности ......................................... 9

4. Примеры ............................................... ........ 10

4.1. Сертификат ГОСТ Р 34.10-94 ............................... 10

4.2. Сертификат ГОСТ Р 34.10-2001 ............................. 12

5. Благодарности ............................................... 15

6. Ссылки ............................................... ...... 16

6.1. Нормативные ссылки ...................................... 16

6.2. Информационные ссылки .................................... 17

1. Введение

Этот документ дополняет RFC 3279 [PKALGS]. Он описывает

условные обозначения использования ГОСТ Р 34.10-94 [ГОСТ3431095, ГОСТР341094]

и ГОСТ Р 34.

10-2001 ............... 5

2.3. Алгоритмы открытого ключа субъекта .............................. 5

2.3.1. ГОСТ Р 34.10-94 Ключи ................................ 6

2.3.2. ГОСТ Р 34.10-2001 Ключи .............................. 8

3. Соображения безопасности ......................................... 9

4. Примеры ............................................... ........ 10

4.1. Сертификат ГОСТ Р 34.10-94 ............................... 10

4.2. Сертификат ГОСТ Р 34.10-2001 ............................. 12

5. Благодарности ............................................... 15

6. Ссылки ............................................... ...... 16

6.1. Нормативные ссылки ...................................... 16

6.2. Информационные ссылки .................................... 17

1. Введение

Этот документ дополняет RFC 3279 [PKALGS]. Он описывает

условные обозначения использования ГОСТ Р 34.10-94 [ГОСТ3431095, ГОСТР341094]

и ГОСТ Р 34. 10-2001 [GOST3431004, GOSTR341001] подпись

алгоритмы, ключ ВКО ГОСТ Р 34.10-94 и ВКО ГОСТ Р 34.10-2001

алгоритмы вывода и ГОСТ Р 34.11-94 [GOST3431195, GOSTR341194]

односторонняя хэш-функция в Internet X.509 Public Key Infrastructure

(PKI) [ПРОФИЛЬ].

В этом документе представлена дополнительная информация и технические характеристики.

необходимо для "Российского криптографического программного обеспечения. Совместимость

Соглашение "Сообщество.

Идентификаторы алгоритма и связанные параметры указаны для

тематические открытые ключи, использующие ГОСТ Р 34.10-94 [ГОСТР341094] / ВКО

ГОСТ Р 34.10-94 [CPALGS] или ГОСТ Р 34.10-2001 [GOSTR341001] / ВКО.

Алгоритмы ГОСТ Р 34.10-2001 [CPALGS], а также формат кодирования для

подписи, произведенные этими алгоритмами. Также алгоритм

идентификаторы для использования односторонней хеш-функции ГОСТ Р 34.11-94 с

алгоритмы подписи ГОСТ Р 34.10-94 и ГОСТ Р 34.10-2001

указано.

Дорожка стандартов Леонтьева и Шефановского [Страница 2]

10-2001 [GOST3431004, GOSTR341001] подпись

алгоритмы, ключ ВКО ГОСТ Р 34.10-94 и ВКО ГОСТ Р 34.10-2001

алгоритмы вывода и ГОСТ Р 34.11-94 [GOST3431195, GOSTR341194]

односторонняя хэш-функция в Internet X.509 Public Key Infrastructure

(PKI) [ПРОФИЛЬ].

В этом документе представлена дополнительная информация и технические характеристики.

необходимо для "Российского криптографического программного обеспечения. Совместимость

Соглашение "Сообщество.

Идентификаторы алгоритма и связанные параметры указаны для

тематические открытые ключи, использующие ГОСТ Р 34.10-94 [ГОСТР341094] / ВКО

ГОСТ Р 34.10-94 [CPALGS] или ГОСТ Р 34.10-2001 [GOSTR341001] / ВКО.

Алгоритмы ГОСТ Р 34.10-2001 [CPALGS], а также формат кодирования для

подписи, произведенные этими алгоритмами. Также алгоритм

идентификаторы для использования односторонней хеш-функции ГОСТ Р 34.11-94 с

алгоритмы подписи ГОСТ Р 34.10-94 и ГОСТ Р 34.10-2001

указано.

Дорожка стандартов Леонтьева и Шефановского [Страница 2] RFC 4491 Использование ГОСТ с PKIX Май 2006 г.Эта спецификация определяет содержимое алгоритма signatureAlgorithm, Поля signatureValue, signature и subjectPublicKeyInfo в ИКС.509 Сертификаты и CRL. Для каждого алгоритма соответствующий предоставляются альтернативы расширению сертификата keyUsage. Модули ASN.1, включая все определения, используемые в этом документе, можно найти в [CPALGS]. 1.1. Требуемые слова Ключевые слова «ДОЛЖНЫ», «НЕ ДОЛЖНЫ», «ОБЯЗАТЕЛЬНО», «ДОЛЖНЫ», «НЕ ДОЛЖНЫ», «ДОЛЖЕН», «НЕ ДОЛЖЕН», «РЕКОМЕНДУЕТСЯ», «МОЖЕТ» и «ДОПОЛНИТЕЛЬНО» в этом документ следует интерпретировать, как описано в [RFC2119]. 2. Поддержка алгоритмов В этом разделе представлен обзор криптографических алгоритмов, которые могут быть используется в Интернете X.509 сертификаты и профиль CRL [ПРОФИЛЬ]. Он описывает односторонние хэш-функции и цифровую подпись. алгоритмы, которые могут использоваться для подписи сертификатов и списков отзыва сертификатов, и идентифицирует идентификаторы объектов (OID) и кодировку ASN.

1 для общедоступных ключи, содержащиеся в сертификате. Центры сертификации (ЦС) и / или приложения, соответствующие требованиям этот стандарт ДОЛЖЕН поддерживать хотя бы один из указанных открытых ключей и алгоритмы подписи. 2.1. Односторонняя хеш-функция В этом разделе описывается использование одностороннего хэша без конфликтов. функция ГОСТ Р 34.11-94, единственный, который можно использовать в Алгоритм цифровой подписи ГОСТ Р 34.10-94 / 2001. Данные, которые есть хеширование сертификатов и подписание CRL полностью описано в RFC 3280 [ПРОФИЛЬ]. 2.1.1. Односторонняя хеш-функция ГОСТ Р 34.11-94 ГОСТ Р 34.11-94 разработан ГУБС Федерального агентства. Государственная коммуникация и информация »и« Всероссийская научная и НИИ стандартизации ». Алгоритм ГОСТ Р 34.11-94 производит 256-битное хеш-значение произвольного конечного бита. ввод длины.Этот документ не содержит полной версии ГОСТ Р 34.11- 94, которую можно найти в [GOSTR341194]. [Schneier95], гл.

18.11, п. 454, содержит краткую техническую описание на английском языке. Эта функция ДОЛЖНА всегда использоваться с набором параметров, обозначенным id-GostR3411-94-CryptoProParamSet (см. Раздел 8.2 [CPALGS]). Дорожка стандартов Леонтьева и Шефановского [Страница 3]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г. 2.2. Алгоритмы подписи Соответствующие центры сертификации могут использовать подпись ГОСТ Р 34.10-94 или ГОСТ Р 34.10-2001. алгоритмы подписи сертификатов и списков отзыва сертификатов. Эти алгоритмы подписи ДОЛЖНЫ всегда использоваться с односторонним хешем. работают по ГОСТ Р 34.11-94, как указано в [GOSTR341094] и [ГОСТР341001]. В этом разделе определяются идентификаторы алгоритмов и параметры, которые будут использоваться. в поле signatureAlgorithm в сертификате или CertificateList. 2.2.1. Алгоритм подписи ГОСТ Р 34.10-94 ГОСТ Р 34.10-94 разработан ГУБС Федерального агентства. Государственная коммуникация и информация »и« Всероссийская научная и Научно-исследовательский институт стандартизации ».Этот документ не содержат полную спецификацию ГОСТ Р 34.10-94, которую можно найти в [ГОСТР341094]. [Schneier95], гл. 20.3, п. 495, содержит краткое техническое описание на английском языке. Идентификатор объекта ASN.1, используемый для идентификации этого алгоритма подписи. является: id-GostR3411-94-with-GostR3410-94 ИДЕНТИФИКАТОР ОБЪЕКТА :: = {iso (1) член-тело (2) ru (643) rans (2) cryptopro (2) гостР3411-94-с-гостР3410-94 (4)} Когда идентификатор алгоритма id-GostR3411-94-with-GostR3410-94 отображается как поле алгоритма в AlgorithmIdentifier, кодирование ДОЛЖНО опускать поле параметров.Это AlgorithmIdentifier ДОЛЖЕН быть ПОСЛЕДОВАТЕЛЬНОСТЬЮ одного компонента: ОБЪЕКТ ИДЕНТИФИКАТОР id-GostR3411-94-with-GostR3410-94. Алгоритм подписи ГОСТ Р 34.10-94 формирует цифровую подпись. в виде двух 256-битных чисел r 'и s. Его октетная строка представление состоит из 64 октетов, где первые 32 октета содержат представление s с прямым порядком байтов и вторые 32 октета содержат представление r 'с прямым порядком байтов.

Это определение значения подписи можно напрямую использовать в CMS [CMS], где такие значения представлены в виде строк октетов.Тем не мение, значения подписи в сертификатах и списках отзыва сертификатов [ПРОФИЛЬ] представлены как битовые строки, и, следовательно, представление строки октета должно быть преобразован. Дорожка стандартов Леонтьева и Шефановского [Страница 4]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г. Чтобы преобразовать значение сигнатуры строки октета в строку битов, наиболее значащий бит первого октета значения подписи ДОЛЖЕН стать первым битом битовой строки и т. д. через наименьшее значащий бит последнего октета значения подписи, который ДОЛЖЕН стать последним битом битовой строки.2.2.2. Алгоритм подписи ГОСТ Р 34.10-2001 ГОСТ Р 34.10-2001 разработан ГУБС при Правительстве РФ. Связь и информация »и« Всероссийская научно-техническая Научно-исследовательский институт стандартизации ". Этот документ не содержат полную спецификацию ГОСТ Р 34.10-2001, которую можно найти в [ГОСТР341001]. Идентификатор объекта ASN.1, используемый для идентификации этого алгоритма подписи. является: id-GostR3411-94-with-GostR3410-2001 ИДЕНТИФИКАТОР ОБЪЕКТА :: = {iso (1) член-тело (2) ru (643) rans (2) cryptopro (2) гостР3411-94-с-гостР3410-2001 (3)} Когда идентификатор алгоритма id-GostR3411-94-with-GostR3410-2001 отображается как поле алгоритма в AlgorithmIdentifier, кодирование ДОЛЖНО опускать поле параметров.Это AlgorithmIdentifier ДОЛЖЕН быть ПОСЛЕДОВАТЕЛЬНОСТЬЮ одного компонента: ОБЪЕКТ ИДЕНТИФИКАТОР id-GostR3411-94-with-GostR3410-2001. Алгоритм подписи ГОСТ Р 34.10-2001 формирует цифровую подпись в виде двух 256-битных чисел r и s. Его октет строковое представление состоит из 64 октетов, где первые 32 октеты содержат представление s с прямым порядком байтов и вторые 32 октеты содержат представление r с прямым порядком байтов. Процесс, описанный выше (Раздел 2.2.1) ДОЛЖЕН использоваться для преобразования это строковое представление октета в битовую строку для использования в сертификаты и CRL.

2.3. Субъектные алгоритмы открытого ключа В этом разделе определяются идентификаторы OID и параметры открытого ключа для открытых ключей. использующие ГОСТ Р 34.10-94 [GOSTR341094] / ВКО ГОСТ Р 34.10-94 [CPALGS] или ГОСТ Р 34.10-2001 [GOSTR341001] / ВКО ГОСТ Р 34.10-2001 [CPALGS] алгоритмы. Использование одного и того же ключа как для подписи, так и для получения ключа НЕ РЕКОМЕНДУЕМЫЕ. МОЖЕТ быть указано предполагаемое применение ключа. в расширении сертификата keyUsage (см. [ПРОФИЛЬ], раздел 4.2.1.3). Дорожка стандартов Леонтьева и Шефановского [Страница 5]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г.

2.3.1. ГОСТ Р 34.10-94 Ключи

Для алгоритма подписи могут использоваться открытые ключи ГОСТ Р 34.10-94.

ГОСТ Р 34.10-94 [GOSTR341094] и для алгоритма вывода ключей.

ВКО ГОСТ Р 34.10-94 [CPALGS].

Открытые ключи ГОСТ Р 34.10-94 идентифицируются следующим OID:

id-GostR3410-94 ИДЕНТИФИКАТОР ОБЪЕКТА :: =

{iso (1) член-тело (2) ru (643) rans (2) cryptopro (2)

гостР3410-94 (20)}

Объект SubjectPublicKeyInfo. поле алгоритма.algorithm (см. RFC 3280

[ПРОФИЛЬ]) для ключей ГОСТ Р 34.10-94 НЕОБХОДИМО установить id-GostR3410-94.

Когда идентификатор алгоритма id-GostR3410-94 отображается как

поле алгоритма в AlgorithmIdentifier, кодирование МОЖЕТ опускать

параметры или установите для него значение NULL. В противном случае это поле ДОЛЖНО иметь

следующая структура:

GostR3410-94-PublicKeyParameters :: =

ПОСЛЕДОВАТЕЛЬНОСТЬ {

publicKeyParamSet

ИДЕНТИФИКАТОР ОБЪЕКТА,

digestParamSet

ИДЕНТИФИКАТОР ОБЪЕКТА,

encryptionParamSet

ИДЕНТИФИКАТОР ОБЪЕКТА ПО УМОЛЧАНИЮ

id-Gost28147-89-CryptoPro-A-ParamSet

}

где:

* publicKeyParamSet - идентификатор параметров открытого ключа для ГОСТ Р

34.10-94 (см. Раздел 8.3 [CPALGS])

* digestParamSet - идентификатор параметров по ГОСТ Р 34.11-94 (см.

Раздел 8.2 [CPALGS])

* encryptionParamSet - идентификатор параметров по ГОСТ 28147-89

[GOST28147] (см.

поле алгоритма.algorithm (см. RFC 3280

[ПРОФИЛЬ]) для ключей ГОСТ Р 34.10-94 НЕОБХОДИМО установить id-GostR3410-94.

Когда идентификатор алгоритма id-GostR3410-94 отображается как

поле алгоритма в AlgorithmIdentifier, кодирование МОЖЕТ опускать

параметры или установите для него значение NULL. В противном случае это поле ДОЛЖНО иметь

следующая структура:

GostR3410-94-PublicKeyParameters :: =

ПОСЛЕДОВАТЕЛЬНОСТЬ {

publicKeyParamSet

ИДЕНТИФИКАТОР ОБЪЕКТА,

digestParamSet

ИДЕНТИФИКАТОР ОБЪЕКТА,

encryptionParamSet

ИДЕНТИФИКАТОР ОБЪЕКТА ПО УМОЛЧАНИЮ

id-Gost28147-89-CryptoPro-A-ParamSet

}

где:

* publicKeyParamSet - идентификатор параметров открытого ключа для ГОСТ Р

34.10-94 (см. Раздел 8.3 [CPALGS])

* digestParamSet - идентификатор параметров по ГОСТ Р 34.11-94 (см.

Раздел 8.2 [CPALGS])

* encryptionParamSet - идентификатор параметров по ГОСТ 28147-89

[GOST28147] (см. x (mod p), где a и p -

параметры открытого ключа, а x - закрытый ключ.Некоторые ошибочные приложения сбрасывают нулевые биты в конце BIT

STRING, содержащая открытый ключ. РЕКОМЕНДУЕТСЯ набивать биту

строка с нулями до 1048 бит (131 октет) при декодировании, чтобы быть

может декодировать инкапсулированную СТРОКУ ОКТЕТОВ.

Если расширение keyUsage присутствует в сертификате конечного объекта

который содержит открытый ключ ГОСТ Р 34.10-94, следующие значения МОГУТ

присутствовать:

цифровая подпись;

безответственность;

keyEncipherment; а также

keyAgreement.Если расширение keyAgreement или keyEnchiperment присутствует в

сертификат открытого ключа ГОСТ Р 34.10-94, следующие значения МОГУТ быть

также присутствуют:

encipherOnly; а также

decipherOnly.

Расширение keyUsage НЕ ДОЛЖНО утверждать одновременно encipherOnly и

decipherOnly.

Если расширение keyUsage присутствует в подписавшем CA или CRL

сертификат, содержащий открытый ключ ГОСТ Р 34.

x (mod p), где a и p -

параметры открытого ключа, а x - закрытый ключ.Некоторые ошибочные приложения сбрасывают нулевые биты в конце BIT

STRING, содержащая открытый ключ. РЕКОМЕНДУЕТСЯ набивать биту

строка с нулями до 1048 бит (131 октет) при декодировании, чтобы быть

может декодировать инкапсулированную СТРОКУ ОКТЕТОВ.

Если расширение keyUsage присутствует в сертификате конечного объекта

который содержит открытый ключ ГОСТ Р 34.10-94, следующие значения МОГУТ

присутствовать:

цифровая подпись;

безответственность;

keyEncipherment; а также

keyAgreement.Если расширение keyAgreement или keyEnchiperment присутствует в

сертификат открытого ключа ГОСТ Р 34.10-94, следующие значения МОГУТ быть

также присутствуют:

encipherOnly; а также

decipherOnly.

Расширение keyUsage НЕ ДОЛЖНО утверждать одновременно encipherOnly и

decipherOnly.

Если расширение keyUsage присутствует в подписавшем CA или CRL

сертификат, содержащий открытый ключ ГОСТ Р 34. 10-94, следующий

значения МОГУТ присутствовать:

цифровая подпись;

безответственность;

keyCertSign; а также

cRLSign.Дорожка стандартов Леонтьева и Шефановского [Страница 7]

10-94, следующий

значения МОГУТ присутствовать:

цифровая подпись;

безответственность;

keyCertSign; а также

cRLSign.Дорожка стандартов Леонтьева и Шефановского [Страница 7]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г.

2.3.2. ГОСТ Р 34.10-2001 Ключи

Для алгоритма подписи могут использоваться открытые ключи ГОСТ Р 34.10-2001.

ГОСТ Р 34.10-2001 [GOSTR341001] и для алгоритма вывода ключей

ВКО ГОСТ Р 34.10-2001 [CPALGS].

Открытые ключи ГОСТ Р 34.10-2001 идентифицируются следующим OID:

id-GostR3410-2001 ИДЕНТИФИКАТОР ОБЪЕКТА :: =

{iso (1) член-тело (2) ru (643) rans (2) cryptopro (2)

гостР3410-2001 (19)}

Объект SubjectPublicKeyInfo.поле алгоритма.algorithm (см. RFC 3280

[ПРОФИЛЬ]) для ключей ГОСТ Р 34.10-2001 НЕОБХОДИМО установить id-GostR3410-

2001 г.

Когда идентификатор алгоритма id-GostR3410-2001 отображается как

поле алгоритма в AlgorithmIdentifier, кодирование МОЖЕТ опускать

параметры или установите для него значение NULL. В противном случае это поле ДОЛЖНО иметь

следующая структура:

GostR3410-2001-PublicKeyParameters :: =

ПОСЛЕДОВАТЕЛЬНОСТЬ {

publicKeyParamSet

ИДЕНТИФИКАТОР ОБЪЕКТА,

digestParamSet

ИДЕНТИФИКАТОР ОБЪЕКТА,

encryptionParamSet

ИДЕНТИФИКАТОР ОБЪЕКТА ПО УМОЛЧАНИЮ

id-Gost28147-89-CryptoPro-A-ParamSet

}

где:

* publicKeyParamSet - идентификатор параметров открытого ключа для ГОСТ Р

34.10-2001 (см. Раздел 8.4 [CPALGS])

* digestParamSet - идентификатор параметров по ГОСТ Р 34.11-94 (см.

Раздел 8.2 [CPALGS])

* encryptionParamSet - идентификатор параметров по ГОСТ 28147-89

[GOST28147] (см. Раздел 8.1 [CPALGS])

Отсутствие параметров ДОЛЖНО обрабатываться, как описано в RFC 3280.

[ПРОФИЛЬ], раздел 6.1; то есть параметры наследуются от

сертификат эмитента. Когда переменная working_public_key_parameters

имеет значение null, сертификат и любая подпись проверяются на этом

сертификат ДОЛЖЕН быть отклонен.

В противном случае это поле ДОЛЖНО иметь

следующая структура:

GostR3410-2001-PublicKeyParameters :: =

ПОСЛЕДОВАТЕЛЬНОСТЬ {

publicKeyParamSet

ИДЕНТИФИКАТОР ОБЪЕКТА,

digestParamSet

ИДЕНТИФИКАТОР ОБЪЕКТА,

encryptionParamSet

ИДЕНТИФИКАТОР ОБЪЕКТА ПО УМОЛЧАНИЮ

id-Gost28147-89-CryptoPro-A-ParamSet

}

где:

* publicKeyParamSet - идентификатор параметров открытого ключа для ГОСТ Р

34.10-2001 (см. Раздел 8.4 [CPALGS])

* digestParamSet - идентификатор параметров по ГОСТ Р 34.11-94 (см.

Раздел 8.2 [CPALGS])

* encryptionParamSet - идентификатор параметров по ГОСТ 28147-89

[GOST28147] (см. Раздел 8.1 [CPALGS])

Отсутствие параметров ДОЛЖНО обрабатываться, как описано в RFC 3280.

[ПРОФИЛЬ], раздел 6.1; то есть параметры наследуются от

сертификат эмитента. Когда переменная working_public_key_parameters

имеет значение null, сертификат и любая подпись проверяются на этом

сертификат ДОЛЖЕН быть отклонен. Дорожка стандартов Леонтьева и Шефановского [Страница 8]

Дорожка стандартов Леонтьева и Шефановского [Страница 8] RFC 4491 Использование ГОСТ с PKIX Май 2006 г. Открытый ключ ГОСТ Р 34.10-2001 ДОЛЖЕН быть закодирован в формате ASN.1 DER как ОКТЕТНАЯ СТРОКА; это кодирование должно использоваться в качестве содержимого (т. е. значение) компонента subjectPublicKey (СТРОКА БИТОВ) Элемент данных SubjectPublicKeyInfo. GostR3410-2001-PublicKey :: = OCTET STRING - вектор открытого ключа, Q Согласно [GOSTR341001], открытый ключ - это точка на эллиптическом кривая Q = (x, y).GostR3410-2001-PublicKey ДОЛЖЕН содержать 64 октета, где первые 32 октеты содержат представление x с прямым порядком байтов, а второе 32 октета содержат представление y с прямым порядком байтов. Этот соответствует двоичному представлению (256 || 256) из [ГОСТР341001], гл. 5.3. Некоторые ошибочные приложения сбрасывают нулевые биты в конце BIT STRING, содержащая открытый ключ. РЕКОМЕНДУЕТСЯ набивать биту строка с нулями до 528 бит (66 октетов) при декодировании, чтобы иметь возможность для декодирования инкапсулированной строки октетов. Те же ограничения keyUsage применяются при использовании ключей ГОСТ Р 34.10-2001. как описано в разделе 2.3.1 для ключей ГОСТ Р 34.10-94. 3. Соображения безопасности РЕКОМЕНДУЕТСЯ, чтобы приложения проверяли значения подписи и открытые ключи субъекта должны соответствовать [GOSTR341001, GOSTR341094] стандарты до их использования. Когда сертификат используется для поддержки цифровых подписей в качестве аналог ручных («мокрых») подписей, в контексте русских Федеральный закон об электронной цифровой подписи [RFEDSL], сертификат ДОЛЖЕН содержать расширение keyUsage, оно ДОЛЖНО быть критическим, а keyUsage НЕ ДОЛЖНЫ включать keyEncipherment и keyAgreement.РЕКОМЕНДУЕТСЯ, чтобы центры сертификации и приложения обеспечивали закрытый ключ для создания подписей не используется более чем на допустимый срок действия (обычно 15 месяцев для обоих ГОСТ Р 34.10-94 и алгоритмы ГОСТ Р 34.10-2001). Для обсуждения безопасности использования параметров алгоритма см.

раздел «Вопросы безопасности» в [CPALGS]. Дорожка стандартов Леонтьева и Шефановского [Страница 9]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г.

4.Примеры

4.1. Сертификат ГОСТ Р 34.10-94.

----- НАЧАТЬ СЕРТИФИКАТ -----

MIICCzCCAboCECMO42BGlSTOxwvklBgufuswCAYGKoUDAgIEMGkxHTAbBgNVBAMM

FEdvc3RSMzQxMC05NCBleGFtcGxlMRIwEAYDVQQKDAlDcnlwdG9Qcm8xCzAJBgNV

BAYTAlJVMScwJQYJKoZIhvcNAQkBFhhHb3N0UjM0MTAtOTRAZXhhbXBsZS5jb20w

HhcNMDUwODE2MTIzMjUwWhcNMTUwODE2MTIzMjUwWjBpMR0wGwYDVQQDDBRHb3N0

UjM0MTAtOTQgZXhhbXBsZTESMBAGA1UECgwJQ3J5cHRvUHJvMQswCQYDVQQGEwJS

VTEnMCUGCSqGSIb3DQEJARYYR29zdFIzNDEwLTk0QGV4YW1wbGUuY29tMIGlMBwG

BiqFAwICFDASBgcqhQMCAiACBgcqhQMCAh5BA4GEAASBgLuEZuF5nls02CyAfxOo

GWZxV / 6MVCUhR28wCyd3RpjG + 0dVvrey85NsObVCNyaE4g0QiiQOHwxCTSs7ESuo

v2Y5MlyUi8Go / htjEvYJJYfMdRv05YmKCYJo01x3pg + 2kBATjeM + fJyR1qwNCCw +

eMG1wra3Gqgqi0WBkzIydvp7MAgGBiqFAwICBANBABHHCh5S3ALxAiMpR3aPRyqB

g1DjB8zy5DEjiULIc + HeIveF81W9lOxGkZxnrFjXBSqnjLeFKgF1hffXOAP7zUM =

----- КОНЕЦ СЕРТИФИКАТА -----

0 30 523: SEQUENCE {

4 30 442: SEQUENCE {

8 02 16: ЦЕЛОЕ

: 23 0E E3 60 46 95 24 CE C7 0B E4 94 18 2E 7E EB

26 30 8: SEQUENCE {

28 06 6: ИДЕНТИФИКАТОР ОБЪЕКТА

: id-GostR3411-94-with-GostR3410-94 (1 2 643 2 2 4)

:}

36 30 105: SEQUENCE {

38 31 29: SET {

40 30 27: SEQUENCE {

42 06 3: ИДЕНТИФИКАТОР ОБЪЕКТА commonName (2 5 4 3)

47 0C 20: UTF8String 'GostR3410-94 example'

:}

:}

69 31 18: SET {

71 30 16: SEQUENCE {

73 06 3: ИДЕНТИФИКАТОР ОБЪЕКТА название организации (2 5 4 10)

78 0C 9: UTF8String 'CryptoPro'

:}

:}

89 31 11: SET {

91 30 9: SEQUENCE {

93 06 3: ИДЕНТИФИКАТОР ОБЪЕКТА countryName (2 5 4 6)

98 13 2: PrintableString «RU»

:}

:}

102 31 39: SET {

104 30 37: SEQUENCE {

106 06 9: Адрес электронной почты ИДЕНТИФИКАТОРА ОБЪЕКТА (1 2 840 113549 1 9 1)

Дорожка стандартов Леонтьева и Шефановского [Страница 10] RFC 4491 Использование ГОСТ с PKIX Май 2006 г.117 16 24: IA5String 'GostR3410-94 @ Пример.com ' :} :} :} 143 30 30: SEQUENCE { 145 17 13: UTCTime '050816123250Z' 160 17 13: UTCTime '150816123250Z' :} 175 30 105: SEQUENCE { 177 31 29: SET { 179 30 27: SEQUENCE { 181 06 3: ИДЕНТИФИКАТОР ОБЪЕКТА commonName (2 5 4 3) 186 0C 20: UTF8String 'GostR3410-94 example' :} :} 208 31 18: SET { 210 30 16: SEQUENCE { 212 06 3: ИДЕНТИФИКАТОР ОБЪЕКТА название организации (2 5 4 10) 217 0C 9: UTF8String 'CryptoPro' :} :} 228 31 11: SET { 230 30 9: SEQUENCE { 232 06 3: ИДЕНТИФИКАТОР ОБЪЕКТА countryName (2 5 4 6) 237 13 2: PrintableString 'RU' :} :} 241 31 39: SET { 243 30 37: SEQUENCE { 245 06 9: ИДЕНТИФИКАТОР ОБЪЕКТА адрес электронной почты (1 2 840 113549 1 9 1) 256 16 24: IA5String 'GostR3410-94 @ Пример.com ' :} :} :} 282 30 165: SEQUENCE { 285 30 28: SEQUENCE { 287 06 6: ИДЕНТИФИКАТОР ОБЪЕКТА id-GostR3410-94 (1 2 643 2 2 20) 295 30 18: SEQUENCE { 297 06 7: ИДЕНТИФИКАТОР ОБЪЕКТА : id-GostR3410-94-CryptoPro-A-ParamSet : (1 2 643 2 2 32 2) 306 06 7: ИДЕНТИФИКАТОР ОБЪЕКТА : id-GostR3411-94-CryptoProParamSet : (1 2 643 2 2 30 1) :} :} 315 03 132: BIT STRING 0 неиспользуемых битов, инкапсулирует { 319 04128: СТРОКА ОКТЕТОВ Дорожка стандартов Леонтьева и Шефановского [Страница 11]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г.: BB 84 66 E1 79 9E 5B 34 D8 2C 80 7F 13 A8 19 66 : 71 57 FE 8C 54 25 21 47 6F 30 0B 27 77 46 98 C6 : FB 47 55 BE B7 B2 F3 93 6C 39 B5 42 37 26 84 E2 : 0D 10 8A 24 0E 1F 0C 42 4D 2B 3B 11 2B A8 BF 66 : 39 32 5C 94 8B C1 A8 FE 1B 63 12 F6 09 25 87 CC : 75 1B F4 E5 89 8A 09 82 68 D3 5C 77 A6 0F B6 90 : 10 13 8D E3 3E 7C 9C 91 D6 AC 0D 08 2C 3E 78 C1 : B5 C2 B6 B7 1A A8 2A 8B 45 81 93 32 32 76 FA 7B :} :} :} 450 30 8: SEQUENCE { 452 06 6: ИДЕНТИФИКАТОР ОБЪЕКТА : id-GostR3411-94-with-GostR3410-94 (1 2 643 2 2 4) :} 460 03 65: СТРОКА БИТОВ 0 неиспользуемых битов : 11 C7 08 7E 12 DC 02 F1 02 23 29 47 76 8F 47 2A : 81 83 50 E3 07 CC F2 E4 31 23 89 42 C8 73 E1 DE : 22 F7 85 F3 55 BD 94 EC 46 91 9C 67 AC 58 D7 05 : 2A A7 8C B7 85 2A 01 75 85 F7 D7 38 03 FB CD 43 :} В подписи вышеуказанного сертификата r 'равно 0x22F785F355BD94EC46919C67AC58D7052AA78CB7852A017585F7D73803FBCD43 и s равно 0x11C7087E12DC02F102232947768F472A818350E307CCF2E431238942C873E1DE 4.

2. Сертификат ГОСТ Р 34.10-2001. ----- НАЧАТЬ СЕРТИФИКАТ ----- MIIB0DCCAX8CECv1xh7CEb0Xx9zUYma0LiEwCAYGKoUDAgIDMG0xHzAdBgNVBAMM Fkdvc3RSMzQxMC0yMDAxIGV4YW1wbGUxEjAQBgNVBAoMCUNyeXB0b1BybzELMAkG A1UEBhMCUlUxKTAnBgkqhkiG9w0BCQEWGkdvc3RSMzQxMC0yMDAxQGV4YW1wbGUu Y29tMB4XDTA1MDgxNjE0MTgyMFoXDTE1MDgxNjE0MTgyMFowbTEfMB0GA1UEAwwW R29zdFIzNDEwLTIwMDEgZXhhbXBsZTESMBAGA1UECgwJQ3J5cHRvUHJvMQswCQYD VQQGEwJSVTEpMCcGCSqGSIb3DQEJARYaR29zdFIzNDEwLTIwMDFAZXhhbXBsZS5j b20wYzAcBgYqhQMCAhMwEgYHKoUDAgIkAAYHKoUDAgIeAQNDAARAhJVodWACGkB1 CM0TjDGJLP3lBQN6Q1z0bSsP508yfleP68wWuZWIA9CafIWuD + SN6qa7flbHy7Df D2a8yuoaYDAIBgYqhQMCAgMDQQA8L8kJRLcnqeyn1en7U23Sw6pkfEQu3u0xFkVP vFQ / 3cHeF26NG + xxtZPz3TaTVXdoiYkXYiD02rEx1bUcM97i ----- КОНЕЦ СЕРТИФИКАТА ----- 0 30 464: SEQUENCE { 4 30 383: SEQUENCE { 8 02 16: ЦЕЛОЕ : 2B F5 C6 1E C2 11 BD 17 C7 DC D4 62 66 B4 2E 21 26 30 8: SEQUENCE { 28 06 6: ИДЕНТИФИКАТОР ОБЪЕКТА Дорожка стандартов Леонтьева и Шефановского [Страница 12]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г.: id-GostR3411-94-with-GostR3410-2001 (1 2 643 2 2 3) :} 36 30 109: SEQUENCE { 38 31 31: SET { 40 30 29: SEQUENCE { 42 06 3: ИДЕНТИФИКАТОР ОБЪЕКТА commonName (2 5 4 3) 47 0C 22: UTF8String 'GostR3410-2001 example' :} :} 71 31 18: SET { 73 30 16: SEQUENCE { 75 06 3: ИДЕНТИФИКАТОР ОБЪЕКТА название организации (2 5 4 10) 80 0C 9: UTF8String 'КриптоПро' :} :} 91 31 11: SET { 93 30 9: ПОСЛЕДОВАТЕЛЬНОСТЬ { 95 06 3: ИДЕНТИФИКАТОР ОБЪЕКТА countryName (2 5 4 6) 100 13 2: PrintableString 'RU' :} :} 104 31 41: SET { 106 30 39: SEQUENCE { 108 06 9: ИДЕНТИФИКАТОР ОБЪЕКТА адрес электронной почты (1 2 840 113549 1 9 1) 119 16 26: IA5String 'GostR3410-2001 @, пример.com ' :} :} :} 147 30 30: SEQUENCE { 149 17 13: UTCTime '050816141820Z' 164 17 13: UTCTime '150816141820Z' :} 179 30 109: SEQUENCE { 181 31 31: SET { 183 30 29: SEQUENCE { 185 06 3: ИДЕНТИФИКАТОР ОБЪЕКТА commonName (2 5 4 3) 190 0C 22: UTF8String 'GostR3410-2001 example' :} :} 214 31 18: SET { 216 30 16: SEQUENCE { 218 06 3: ИДЕНТИФИКАТОР ОБЪЕКТА название организации (2 5 4 10) 223 0C 9: UTF8String 'CryptoPro' :} :} 234 31 11: SET { 236 30 9: SEQUENCE { 238 06 3: ИДЕНТИФИКАТОР ОБЪЕКТА countryName (2 5 4 6) Дорожка стандартов Леонтьева и Шефановского [Страница 13]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г.243 13 2: PrintableString 'RU' :} :} 247 31 41: SET { 249 30 39: SEQUENCE { 251 06 9: ИДЕНТИФИКАТОР ОБЪЕКТА адрес электронной почты (1 2 840 113549 1 9 1) 262 16 26: IA5String 'GostR3410-2001 @ Пример.com ' :} :} :} 290 30 99: SEQUENCE { 292 30 28: SEQUENCE { 294 06 6: ИДЕНТИФИКАТОР ОБЪЕКТА id-GostR3410-2001 (1 2 643 2 2 19) 302 30 18: SEQUENCE { 304 06 7: ИДЕНТИФИКАТОР ОБЪЕКТА : id-GostR3410-2001-CryptoPro-XchA-ParamSet : (1 2 643 2 2 36 0) 313 06 7: ИДЕНТИФИКАТОР ОБЪЕКТА : id-GostR3411-94-CryptoProParamSet : (1 2 643 2 2 30 1) :} :} 322 03 67: BIT STRING 0 неиспользуемых битов, инкапсулирует { 325 04 64: СТРОКА ОКТЕТОВ : 84 95 68 75 60 02 1A 40 75 08 CD 13 8C 31 89 2C : FD E5 05 03 7A 43 5C F4 6D 2B 0F E7 4F 32 7E 57 : 8F EB CC 16 B9 95 88 03 D0 9A 7C 85 AE 0F E4 8D : EA A6 BB 7E 56 C7 CB B0 DF 0F 66 BC CA EA 1A 60 :} :} :} 391 30 8: SEQUENCE { 393 06 6: ИДЕНТИФИКАТОР ОБЪЕКТА : id-GostR3411-94-with-GostR3410-2001 (1 2 643 2 2 3) :} 401 03 65: СТРОКА БИТОВ 0 неиспользуемых битов : 3C 2F C9 09 44 B7 27 A9 EC A7 D5 E9 FB 53 6D D2 : C3 AA 64 7C 44 2E DE ED 31 16 45 4F BC 54 3F DD : C1 DE 17 6E 8D 1B EC 71 B5 93 F3 DD 36 93 55 77 : 68 89 89 17 62 20 F4 DA B1 31 D5 B5 1C 33 DE E2 :} В открытом ключе вышеуказанного сертификата x равно 0x577E324FE70F2B6DF45C437A030ivilFD2C89318C13CD0875401A026075689584 и y равно 0x601AEACABC660FDFB0CBC7567EBBA6EA8DE40FAE857C9AD0038895B916CCEB8F Соответствующий закрытый ключ d равен 0x0B293BE050D0082BDAE785631A6BAB68F35B42786D6DDA56AFAF169891040F77 Дорожка стандартов Леонтьева и Шефановского [Страница 14]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г.В подписи вышеуказанного сертификата r равно 0xC1DE176E8D1BEC71B593F3DD36935577688989176220F4DAB131D5B51C33DEE2 и s равно 0x3C2FC90944B727A9ECA7D5E9FB536DD2C3AA647C442EDEED3116454FBC543FDD 5.Благодарности Этот документ был создан в соответствии с "Российской криптографической Соглашение о совместимости программного обеспечения », подписанное ФГУП НТЦ« Атлас », КРИПТО-ПРО, Фактор-ТС, MD PREI, Infotecs GmbH, SPRCIS (SPbRCZI), Криптоком, Р-Альфа. Целью этого соглашения является достижение взаимного совместимость продуктов и решений. Авторы выражают благодарность: Microsoft Corporation Russia за предоставление информации о продукты и решения компании, а также технический консалтинг в PKI.RSA Security Russia и Demos Co Ltd за активное сотрудничество и критическая помощь в создании этого документа. RSA Security Inc для тестирования совместимости предлагаемых данных форматы при их включении в продукт RSA Keon. Baltimore Technology plc для тестирования совместимости предлагаемых форматы данных при их включении в свой продукт UniCERT.

Питеру Гутманну за его полезную программу "dumpasn1". Расс Хаусли (Vigil Security, LLC, housley @ vigilsec.com) и Василию Сахарову (ООО «ДЕМОС», [email protected]) за поощрение авторов для создания этого документа. Григорию Чудову за руководство процессом IETF для этого документа. Приходько Дмитрию (ВолгТУ, [email protected]) за бесценное помощь в вычитке этого документа и проверке формы и содержание структур ASN.1, упомянутых или используемых в этом документ. Дорожка стандартов Леонтьева и Шефановского [Страница 15]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г.

6.Рекомендации

6.1. Нормативные ссылки

[ГОСТ28147] «Криптографическая защита систем обработки данных», г.

ГОСТ 28147-89, Государственный стандарт СССР,

Государственный комитет СССР по стандартам, 1989 г.

(На русском)

[ГОСТ3431195] «Информационные технологии. Криптографическая защита данных. Функция обналичивания. », ГОСТ 34.311-95, Совет по

Стандартизация, метрология и сертификация

Содружество Независимых Государств (ЕАСС), г. Минск,

1995 г.(На русском)

[ГОСТ3431095] «Информационные технологии. Криптографическая защита данных.

Изготовить и проверить процедуры электронного цифрового

Подпись на основе асимметричной криптографии

Алгоритм. », ГОСТ 34.310-95, Совет по

Стандартизация, метрология и сертификация

Содружество Независимых Государств (ЕАСС), г. Минск,

1995. (на русском языке).

[ГОСТ3431004] «Информационные технологии. Криптографическая защита данных.Процессы формирования и проверки (в электронном виде)

цифровая подпись на основе асимметричной криптографии

Алгоритм. », ГОСТ 34.310-2004, Совет по

Стандартизация, метрология и сертификация

Содружество Независимых Государств (ЕАСС), г.

Функция обналичивания. », ГОСТ 34.311-95, Совет по

Стандартизация, метрология и сертификация

Содружество Независимых Государств (ЕАСС), г. Минск,

1995 г.(На русском)

[ГОСТ3431095] «Информационные технологии. Криптографическая защита данных.

Изготовить и проверить процедуры электронного цифрового

Подпись на основе асимметричной криптографии

Алгоритм. », ГОСТ 34.310-95, Совет по

Стандартизация, метрология и сертификация

Содружество Независимых Государств (ЕАСС), г. Минск,

1995. (на русском языке).

[ГОСТ3431004] «Информационные технологии. Криптографическая защита данных.Процессы формирования и проверки (в электронном виде)

цифровая подпись на основе асимметричной криптографии

Алгоритм. », ГОСТ 34.310-2004, Совет по

Стандартизация, метрология и сертификация

Содружество Независимых Государств (ЕАСС), г. Минск,

2004. (на русском языке).

[GOSTR341094] «Информационные технологии. Криптографическая защита данных.

Изготовить и проверить процедуры электронного цифрового

Подписи на основе асимметричной криптографии

Алгоритм.», ГОСТ Р 34.10-94, Государственный Стандарт.

Российской Федерации, Комитет Правительства Российской Федерации

Россия стандартов, 1994. (на русском языке).

[GOSTR341001] «Информационные технологии. Криптографическая безопасность данных.

Процессы подписи и проверки [в электронном виде]

электронная подпись. », ГОСТ Р 34.10-2001, Государственный

Стандарт Российской Федерации, Комитет Правительства Российской Федерации

Россия стандартов, 2001.(На русском)

[GOSTR341194] «Информационные технологии. Криптографическая защита данных.

Функция хеширования. », ГОСТ Р 34.10-94, Государственный

Стандарт Российской Федерации, Комитет Правительства Российской Федерации

Россия стандартов, 1994.

Минск,

2004. (на русском языке).

[GOSTR341094] «Информационные технологии. Криптографическая защита данных.

Изготовить и проверить процедуры электронного цифрового

Подписи на основе асимметричной криптографии

Алгоритм.», ГОСТ Р 34.10-94, Государственный Стандарт.

Российской Федерации, Комитет Правительства Российской Федерации

Россия стандартов, 1994. (на русском языке).

[GOSTR341001] «Информационные технологии. Криптографическая безопасность данных.

Процессы подписи и проверки [в электронном виде]

электронная подпись. », ГОСТ Р 34.10-2001, Государственный

Стандарт Российской Федерации, Комитет Правительства Российской Федерации

Россия стандартов, 2001.(На русском)

[GOSTR341194] «Информационные технологии. Криптографическая защита данных.

Функция хеширования. », ГОСТ Р 34.10-94, Государственный

Стандарт Российской Федерации, Комитет Правительства Российской Федерации

Россия стандартов, 1994. (на русском языке)

Дорожка стандартов Леонтьева и Шефановского [Страница 16]

(на русском языке)

Дорожка стандартов Леонтьева и Шефановского [Страница 16]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г.

[CPALGS] Попов В., Курепкин И., и С. Леонтьев, "Доп.

Криптографические алгоритмы для использования с ГОСТ 28147-89,

ГОСТ Р 34.10-94, ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94.

Алгоритмы », RFC 4357, январь 2006 г.

[PKALGS] Bassham, L., Polk, W., and R. Housley, "Алгоритмы и

Идентификаторы открытого ключа Internet X.509

Сертификат инфраструктуры и отзыв сертификата

List (CRL) Profile », RFC 3279, апрель 2002 г.

[ПРОФИЛЬ] Хаусли, Р., Полк, У., Форд, У., и Д. Соло, Интернет

Сертификат инфраструктуры открытого ключа X.509 и

Профиль отзыва сертификатов (CRL) », RFC 3280,

Апрель 2002 г.

[X.660] Рекомендация МСЭ-Т X.660 Информационные технологии -

Правила кодирования ASN. 1: Спецификация базового кодирования

Правила (BER), правила канонического кодирования (CER) и

Выдающиеся правила кодирования (DER), 1997.

[RFC2119] Брэднер, С., "Ключевые слова для использования в RFC для обозначения

Уровни требований », BCP 14, RFC 2119, март 1997 г.

6.2. Информативные ссылки

[Schneier95] Б. Шнайер, Прикладная криптография, второе издание, Джон

Wiley & Sons, Inc., 1995.

[RFEDSL] Федеральный закон об электронной цифровой подписи, 10

Январь 2002 г. N 1-ФЗ.

[CMS] Housley, R., "Синтаксис криптографических сообщений (CMS)", RFC

3852, июль 2004 г.

Дорожка стандартов Леонтьева и Шефановского [Страница 17]

1: Спецификация базового кодирования

Правила (BER), правила канонического кодирования (CER) и

Выдающиеся правила кодирования (DER), 1997.

[RFC2119] Брэднер, С., "Ключевые слова для использования в RFC для обозначения

Уровни требований », BCP 14, RFC 2119, март 1997 г.

6.2. Информативные ссылки

[Schneier95] Б. Шнайер, Прикладная криптография, второе издание, Джон

Wiley & Sons, Inc., 1995.

[RFEDSL] Федеральный закон об электронной цифровой подписи, 10

Январь 2002 г. N 1-ФЗ.

[CMS] Housley, R., "Синтаксис криптографических сообщений (CMS)", RFC

3852, июль 2004 г.

Дорожка стандартов Леонтьева и Шефановского [Страница 17] RFC 4491 Использование ГОСТ с PKIX Май 2006 г. Адреса авторов Сергей Леонтьев, Под ред.КРИПТО-ПРО Образцова, 38, Москва, 127018, Российская Федерация Электронная почта: [email protected] Денис Шефановски, Под ред.ОАО «Мобильные ТелеСистемы» Ул. Марксистская, 4, Москва, 109147, Российская Федерация Электронная почта: [email protected] Григорий Чудов КРИПТО-ПРО Образцова, 38, Москва, 127018, Российская Федерация Электронная почта: [email protected] Александр Афанасьев Фактор-ТС Пресненский вал, д.14, офис 711, Москва, 123557, Российская Федерация Электронная почта: afa1 @ factor-ts.RU Николай Никишин Infotecs GmbH Ленинградский проспект, 80-5, п / б, д. 35 Москва, 125315, Российская Федерация Электронная почта: [email protected] Болеслав Изотов ФГУП НТЦ «Атлас» Образцова, 38, Москва, 127018, Российская Федерация Электронная почта: [email protected] Дорожка стандартов Леонтьева и Шефановского [Страница 18]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г. Елена Минаева MD PREI Второй Троицкий пер., д. 6А, стр., Москва, Российская Федерация Электронная почта: [email protected] Игорь Овчаренко MD PREI Офис 600, Б.Новодмитровская, 14, Москва, Российская Федерация Электронная почта: [email protected] Сергей Муругов Р-Альфа Расплетина, 4/1, Москва, 123060, Российская Федерация Электронная почта: [email protected] Игорь Устинов Криптоком Ленинский проспект, д. 51, оф. 239 Москва, 119991, Российская Федерация Электронная почта: [email protected] Анатолий Эркин СПРКИС (СПбРЦИ) Обручева, 1 Санкт-ПетербургСанкт-Петербург, 195220, Российская Федерация Электронная почта: [email protected] Дорожка стандартов Леонтьева и Шефановского [Страница 19]

RFC 4491 Использование ГОСТ с PKIX Май 2006 г. Полное заявление об авторских правах Авторские права (C) The Internet Society (2006). На этот документ распространяются права, лицензии и ограничения. содержится в BCP 78, и, за исключением случаев, изложенных в нем, авторы сохраняют все свои права. Этот документ и содержащаяся в нем информация размещены на Принцип "КАК ЕСТЬ" и ПОСТАВЩИК, ОРГАНИЗАЦИЯ, ПРЕДСТАВЛЯЕМЫЕ ОН / ОНА ИЛИ СПОНСИРУЕТСЯ (ЕСЛИ ЕСТЬ) ИНТЕРНЕТ-ОБЩЕСТВОМ И ИНТЕРНЕТОМ ТЕХНИЧЕСКОЕ ОБСЛУЖИВАНИЕ ОТКАЗЫВАЕТСЯ ОТ ВСЕХ ГАРАНТИЙ, ЯВНЫХ ИЛИ ПОДРАЗУМЕВАЕМЫХ, ВКЛЮЧАЯ, НО НЕ ОГРАНИЧИВАЯ ГАРАНТИЮ, ЧТО ИСПОЛЬЗОВАНИЕ ПРИСУТСТВУЮЩАЯ ИНФОРМАЦИЯ НЕ НАРУШАЕТ НИКАКИХ ПРАВ ИЛИ ПОДРАЗУМЕВАЕМЫХ ГАРАНТИИ КОММЕРЧЕСКОЙ ЦЕННОСТИ ИЛИ ПРИГОДНОСТИ ДЛЯ ОПРЕДЕЛЕННОЙ ЦЕЛИ.Интеллектуальная собственность IETF не занимает никакой позиции относительно действительности или объема каких-либо Права на интеллектуальную собственность или другие права, которые могут быть заявлены на относятся к реализации или использованию технологии, описанной в этот документ или степень, в которой любая лицензия на такие права может быть, а может и нет; и не означает, что у него есть предпринял какие-либо независимые усилия для выявления любых таких прав. Информация о процедурах в отношении прав в документах RFC может быть найдено в BCP 78 и BCP 79.Копии раскрытия информации о правах интеллектуальной собственности в секретариат IETF и гарантии предоставления лицензий или результат попытка получить генеральную лицензию или разрешение на использование такие права собственности разработчиков или пользователей этого спецификацию можно получить из он-лайн репозитория IETF IPR по адресу http://www.ietf.org/ipr. IETF приглашает любую заинтересованную сторону довести до ее сведения любые авторские права, патенты или заявки на патенты или другие проприетарные права, которые могут распространяться на технологии, которые могут потребоваться для реализации этот стандарт.

Пожалуйста, направьте информацию в IETF по адресу [email protected]. Подтверждение Финансирование функции редактора RFC обеспечивается IETF. Административная поддержка деятельности (IASA). Дорожка стандартов Леонтьева и Шефановского [Страница 20]

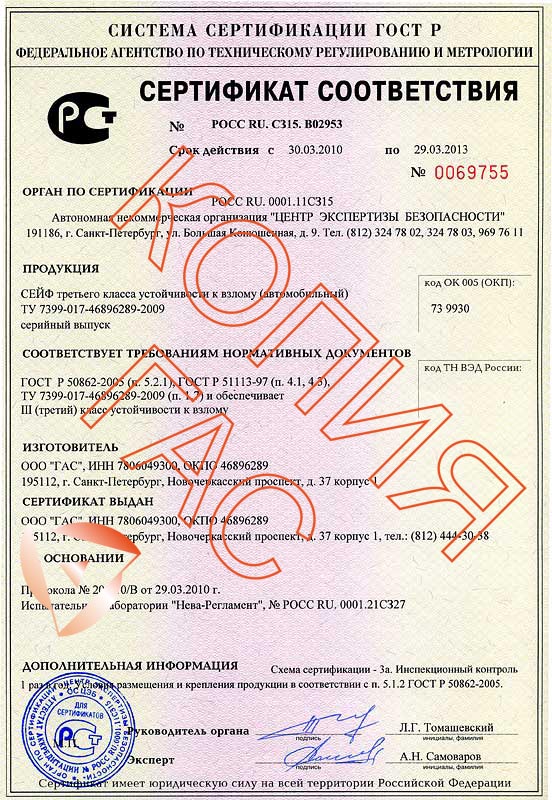

Декларация соответствия ГОСТ Р

Декларация соответствия ГОСТ Р — документ, подтверждающий соответствие продукции требованиям безопасности, установленным национальными государственными стандартами. Декларация необходима для разрешения оборота товаров на территории Российской Федерации.

В настоящее время большинство групп продукции регулируется национальными техническими регламентами и техническими регламентами Таможенного союза, но для некоторых видов продукции все еще требуется составление деклараций ГОСТ Р.

Перечень такой продукции приведен в Постановлении Правительства РФ № 982 «Об утверждении Единого перечня продукции, подлежащей обязательной сертификации.

и Единый перечень продукции, в отношении которой подтверждение соответствия оформляется в форме декларации о соответствии ».

Список регулярно обновляется, и его обновленная версия доступна на сайте

(Федеральное агентство по техническому регулированию и метрологии).

Также следует отметить, что система сертификации ГОСТ Р требует оформления сертификатов ГОСТ Р вместо деклараций соответствия.

Важные особенности декларации продукции ГОСТ Р: