Расшифровка итп: ИТП в жилом многоквартирном доме, принцип работы ИТП многоквартирного дома.

alexxlab

alexxlab- 0

Что такое ИТП и как он устроен?

Что такое индивидуальный тепловой пункт? Это не одно, а целый ряд устройств, основу которого составляют различные элементы теплооборудования. Он отвечает за присоединение к сети, управление режимами потребления, распределение объемов и регулировку параметров теплоносителя, контроль работоспособности системы и имеет ряда других важных функций.

Задачи ИТП:

ИТП обеспечивает подачу тепла и воды в конкретное помещение, а также организацию вентиляции объектов различного назначения: жилых, производственных, ЖКХ. Тепловые пункты обслуживают как одиночные здания — небольшие дома или постройки, так и группу или даже сеть объектов. В каждом случае подбирается своя схема ИТП.

— учет расхода тепла и теплоносителя;

— защита системы теплопотребления от аварийного повышения параметров сетевой воды;

— отключение системы;

— равномерное распределение теплоносителя;

— регулировка и контроль параметров циркулирующей жидкости;

— преобразование вида теплоносителя.

Сегодня ИТП пользуются особой популярностью, так как не только позволяют правильно распределять тепло между всем потребителями, но и обладают рядом неоспоримых преимуществ:

— экономичность: уровень потребления теплоэнергии на 30% меньше, чем у других неавтоматизированных аналогов, затраты на эксплуатацию снижаются на 40-60%, а потери теплоэнергии сокращаются до 15%;

— бесшумность: оборудование не создает дискомфорта, никакого гула, шума или вибрации вы не услышите;

— компактность: имеет небольшие габариты, легко разбираются и собираются, удобны в перевозке;

— простота обслуживания (процесс управления автоматизирован),

— индивидуальное изготовление с учетом требований заказчика.

Как происходит учет тепловой энергии?

Главным в этом процессе является прибор учета. Именно он фиксирует объемы израсходованной энергии, и на основе его данных выполняются расчеты между ресурсоснабжающей компанией и абонентом. Когда счетчика нет, нередко возникают спорные моменты: показатели расчетного потребления оказываются выше реальных. Это происходит потому, что поставщики их попросту завышают, объясняя допрасходами.

Когда счетчика нет, нередко возникают спорные моменты: показатели расчетного потребления оказываются выше реальных. Это происходит потому, что поставщики их попросту завышают, объясняя допрасходами.

С прибором учета таких ситуаций не возникнет. Картина будет реальной, а все начисления — прозрачными. Ведь в этом случае все параметры системы, начиная от давления и заканчивая расходом теплоносителя, будут официально задокументированы и подтверждены.

Классическая схема прибора учета включает:

— Счетчик тепловой энергии.

— Манометр.

— Термометр.

— Термический преобразователь в обратном и подающем трубопроводе.

— Первичный преобразователь расхода.

— Сетчато-магнитный фильтр.

Обслуживание выполняется дистанционно через модем или через прямое подключение считывающего устройства. Кроме снятия показаний, процесс включает анализ ошибок, проверку целостности пломб и технологических показателей, контроль уровня масла, чистку фильтров, удаление пыли и прочих загрязнений.

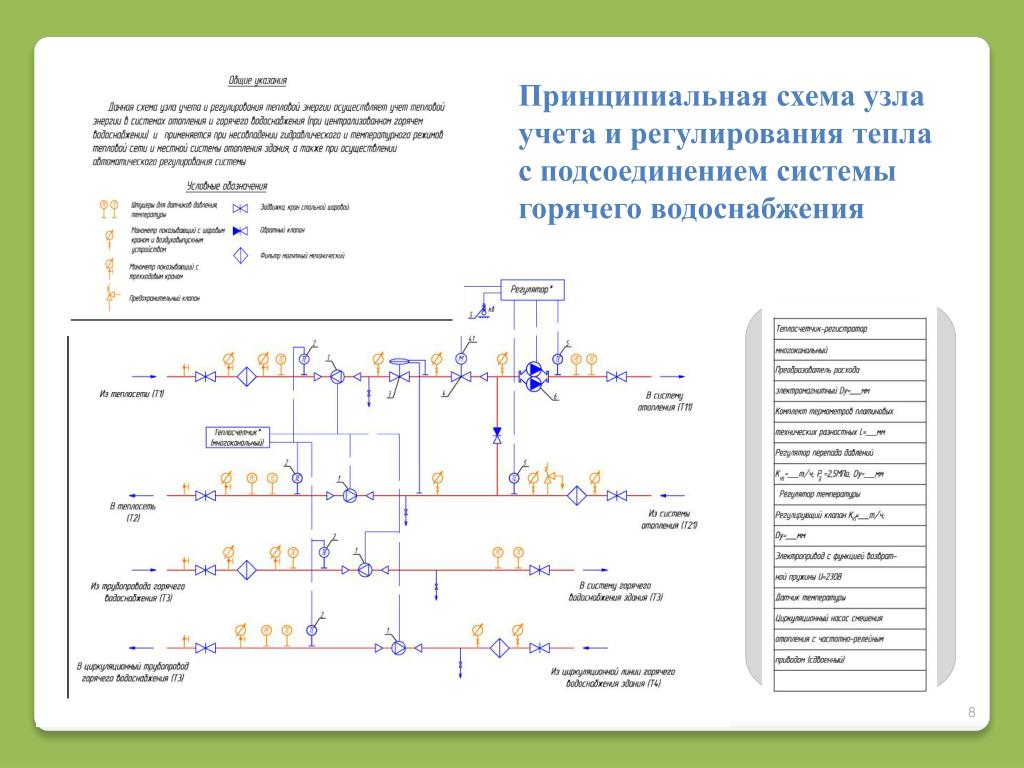

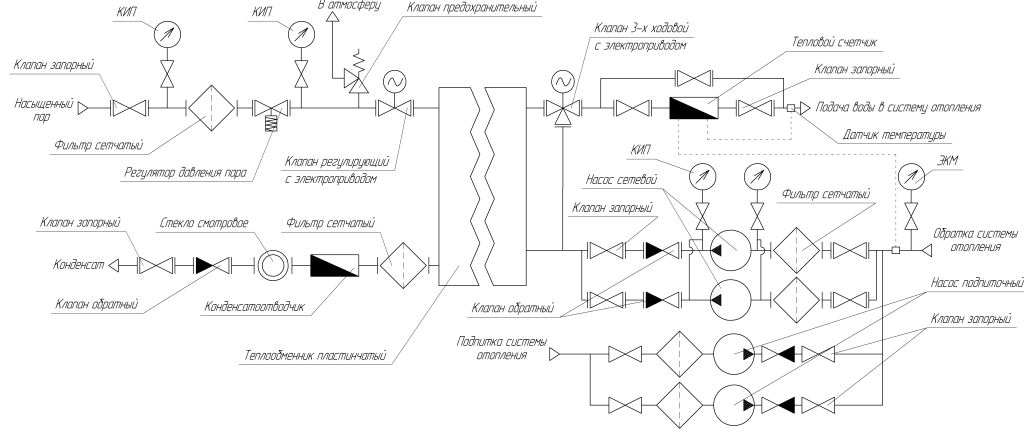

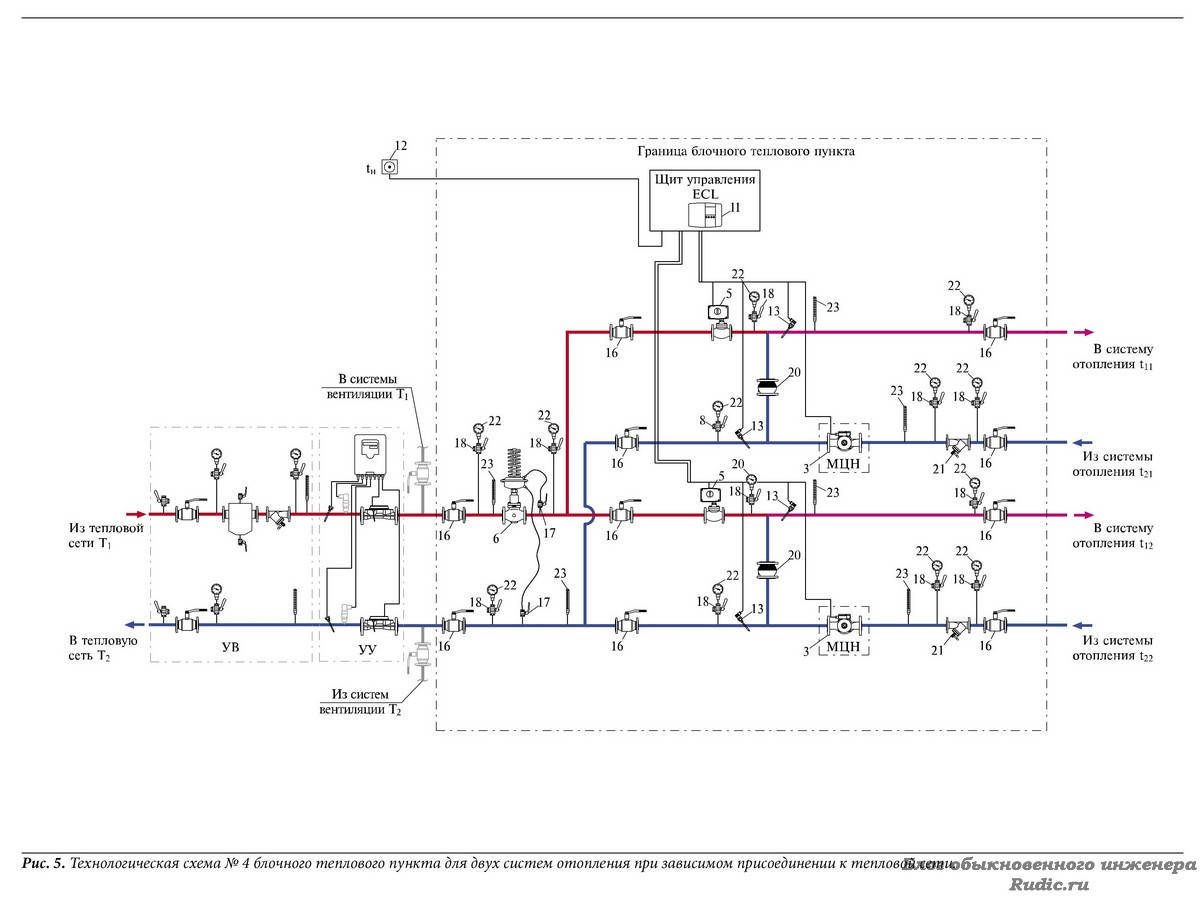

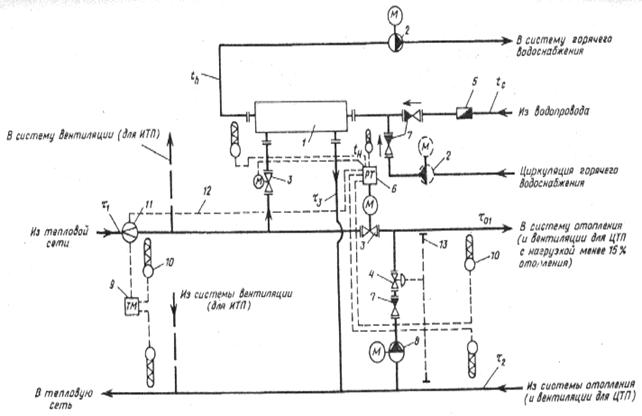

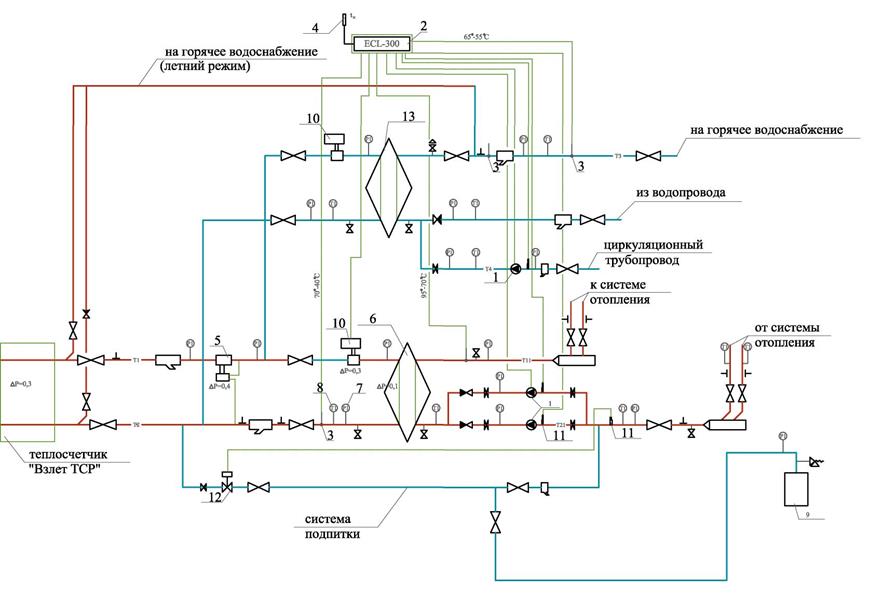

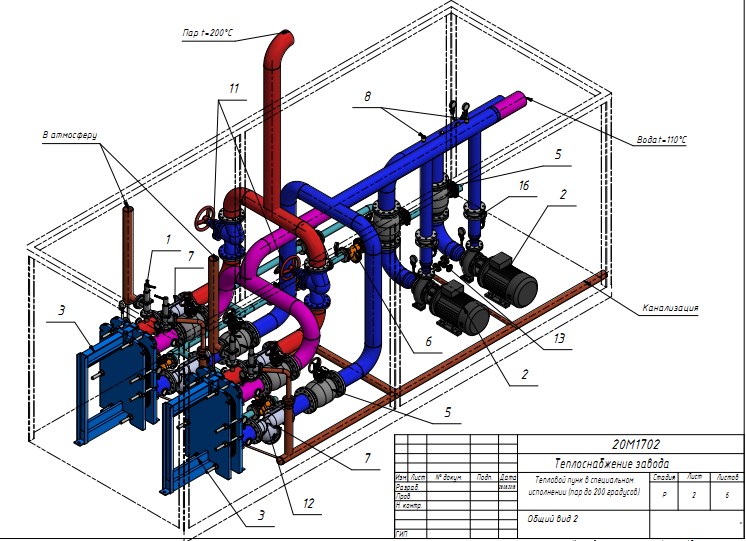

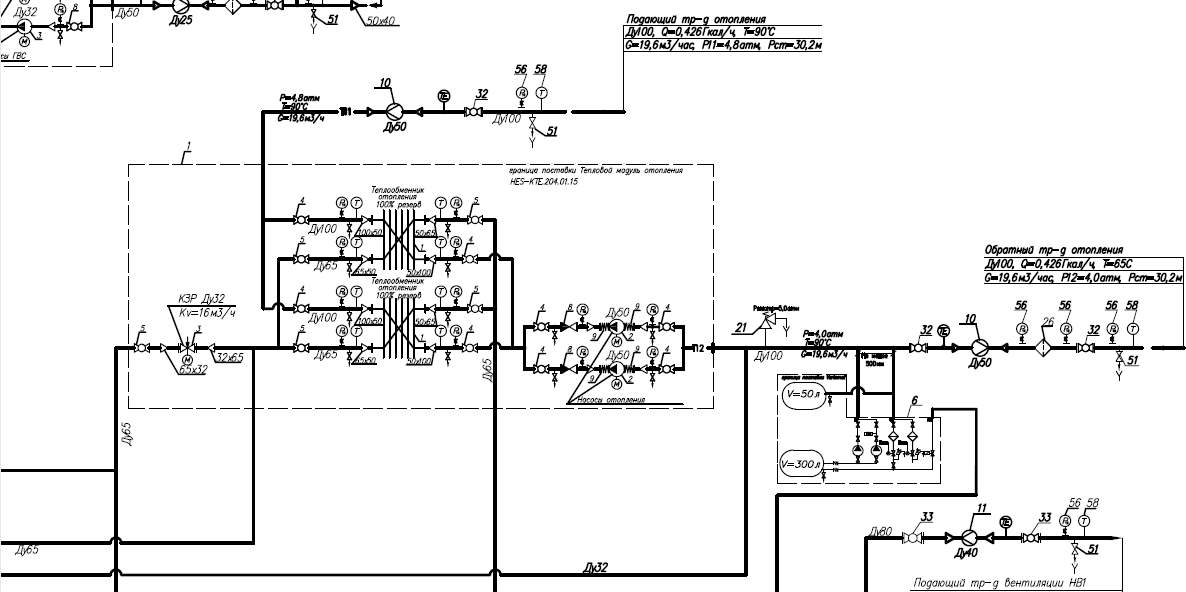

Схема ИТП

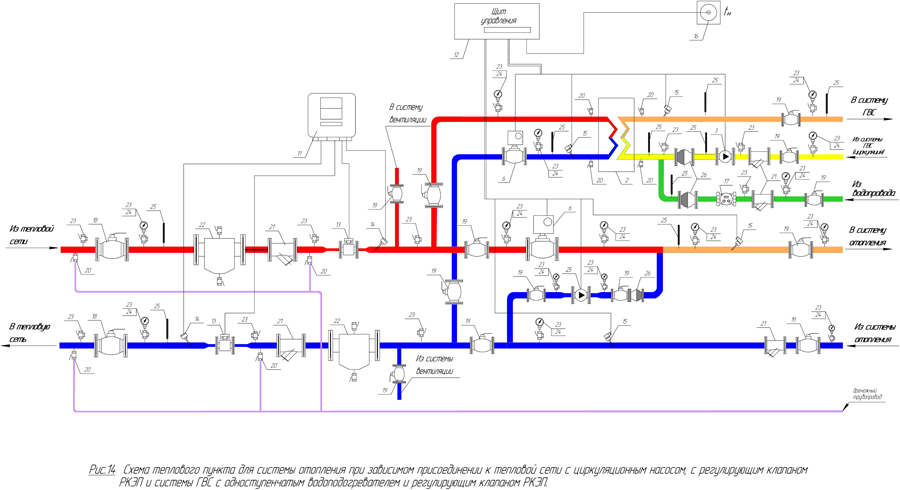

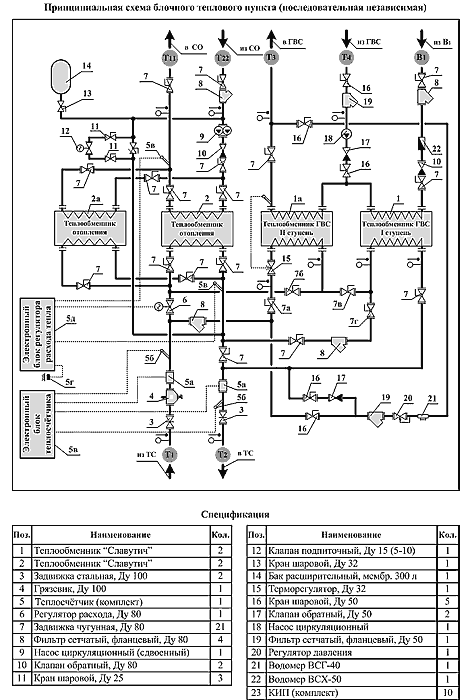

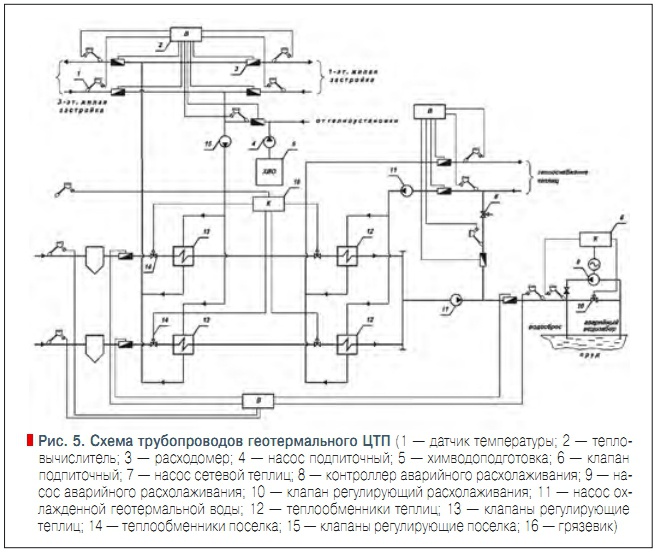

У каждого теплоузла своя схема подключения, которая подбирается с учетом особенностей источника энергии. Схема ИТП может быть зависимой или независимой. В первом случае вода поступает в контур отопления напрямую из внешней сети и температура регулируется за счет смешивание с обратной водой. При независимой схеме ключевую роль играет двухконтурный теплообменник. Из контура котельной теплоноситель попадает в теплообменник и передает тепло в дополнительный контур, в данном случае это отопительная система дома.

Классическая схема ИТП включает:

— Ввод тепловой сети. Прибор учета.

— Подключение системы вентиляции.

— Подключение отопительной системы.

— Подключение горячего водоснабжения.

— Согласование давлений между системами теплопотребления и теплоснабжения.

— Подпитка подключенных по независимой схеме отопительных и вентиляционных систем.

Такая схема ИТП может применяться во всех способах подачи теплоэнергии потребления, начиная с отопления и заканчивая вентиляцией.

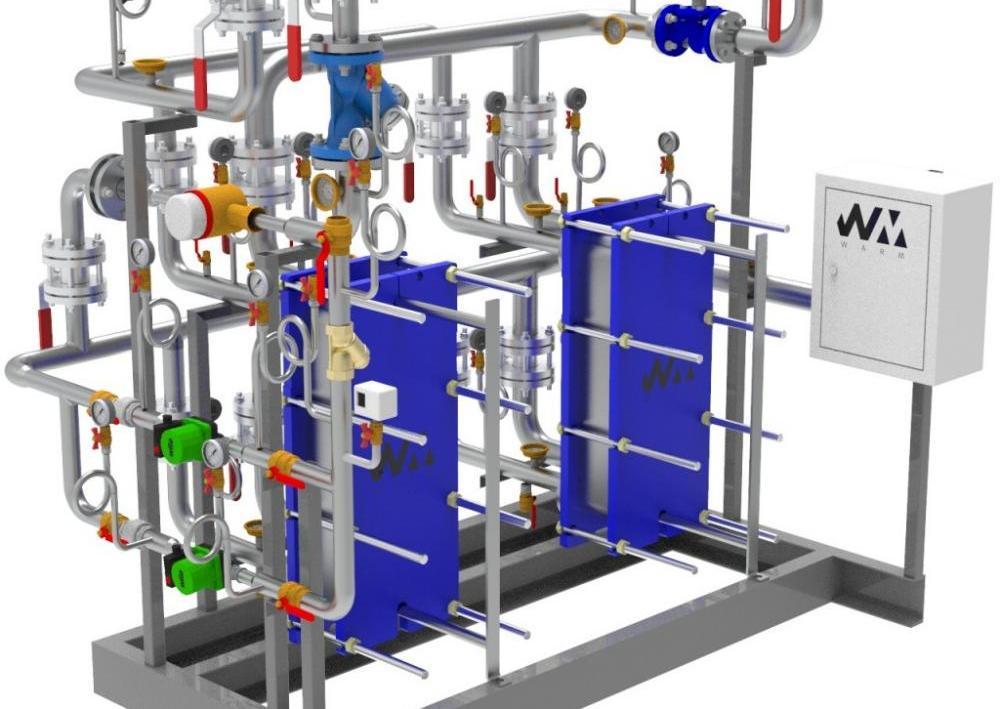

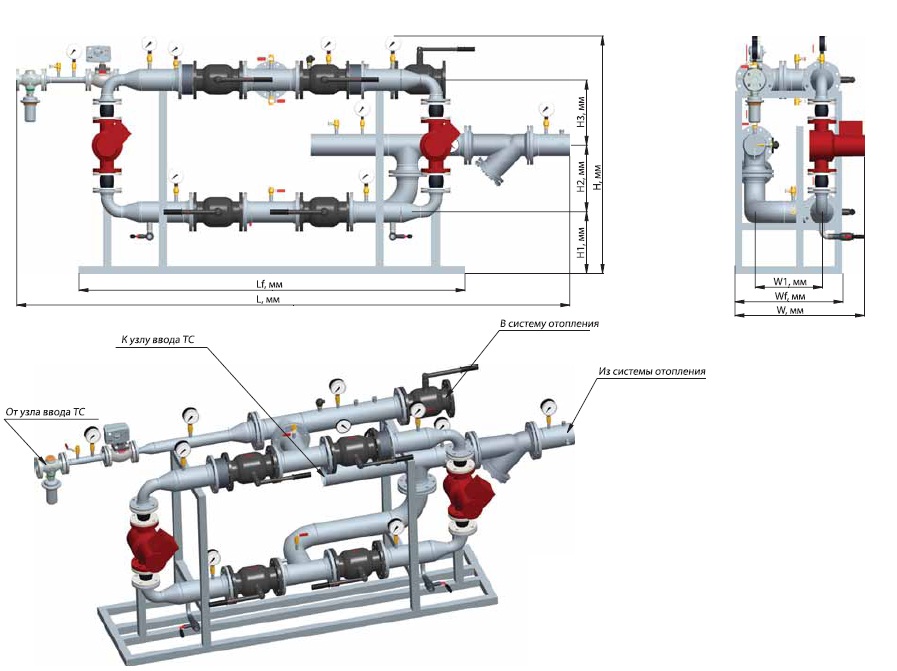

ИТП для отопления

Используется независимая схема подключения, включающая пластинчатый теплообменник. Он выдерживает 100% нагрузку. Компенсацию потерь давления обеспечивает сдвоенный насос, а восполнение недостающего теплоносителя идет из обратного трубопровода. В комплектации данного ИТП может предусмотреть дополнительные элементы, например, счетчик или блок горячего водоснабжения.

ИТП для ГВС

Схема подключения — независимая, параллельная, одноступенчатая. В комплект входит два пластинчатых теплообменника, каждый из которых выдерживает 50% нагрузки. Потери давления компенсируют специальные насосы. Возможна установка дополнительных элементов, например, блока отопления.

ИТП для отопления и ГВС

Схема подключения отопительной системы — независимая, теплообменник со 100% нагрузкой. Подключение горячей воды выполняется по независимой двухступенчатой схеме, теплообменников — два. Потери давления контролируются насосами. Восполнение недостающего теплоносителя происходит из обратного трубопровода, для подпитки ГВС используется холодная вода. Счетчик входит в комплект.

Счетчик входит в комплект.

ИТП для отопления, ГВС и вентиляции

Схема подключения — независимая. Для отопления и вентиляции используется один теплообменник со 100% нагрузкой, для горячей воды — два с 50-процентной нагрузкой каждый. Потери давления компенсируют насосы, подпитка системы идет из теплосетей и ХВС. Возможна установка прибора учета.

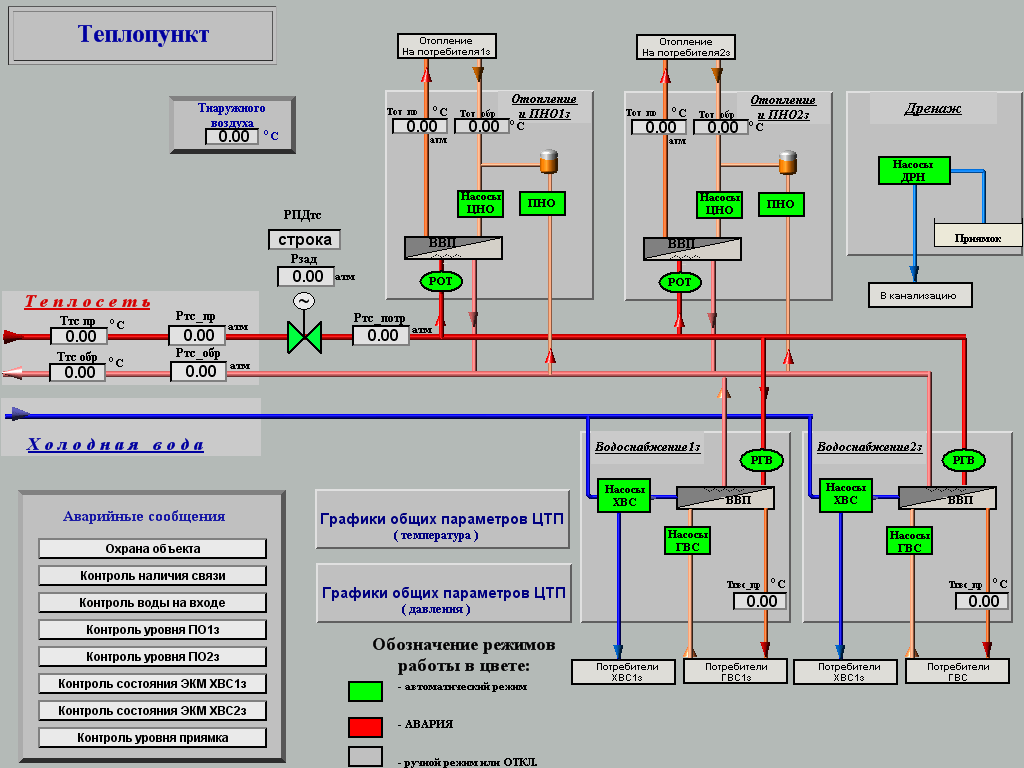

Как работает?

Чаще всего ИТП размещается в обособленном помещении, обычно — в подвале. Существует два способа монтажа: сборный, когда конструкция привозится с завода в разукомплектованном виде и собирается на месте, и блочный — абсолютно готовый к работе тепловой пункт, все, что нужно, — подключить его и отрегулировать.

Расчет ИТП, а конкретно — тепловых потерь, является важным моментом на этапе проектирования. Только учитывая все особенности помещения, можно подобрать подходящее оборудование.

Основная задача любой схемы ИТП — обеспечить максимально эффективную передачу тепла, сократив его потери до минимума. Это во многом зависит от правильного расположения оборудования.

Это во многом зависит от правильного расположения оборудования.

Принцип работы несложный: поступая в ИТП, холодная вода делится на два потока. Один из них направляется потребителям, второй — на подогрев. Насосы обеспечивают циркуляцию теплоносителя от теплоузла к потребителям и обратно.

Для компенсации потерь теплоносителя, которые неизбежны, предусмотрены так называемые системы подпитки. Их задача — обеспечить необходимый объем жидкости, пока рабочее давление не достигнет нормы. Чаще всего это происходит через систему ХВС, однако возможна установка специальных накопительных емкостей. Удобно, что процесс полностью автоматизирован.

Расчет стоимости ИТП, его проектирование, изготовление, доставку и установку вы можете заказать в нашей компании.

Сдача в эксплуатацию

Просто смонтировать ИТП недостаточно. Чтобы запустить его в работу, необходимо получить допуск. Он выдается энергонадзором при наличии пакета документов.

Список включает:

— Технические условия на подключение, подтвержденные справкой из энергоснабжающей компании.

— Проект.

— Акт ответственности сторон за эксплуатацию и разделение балансовой принадлежности.

— Акт о готовности теплового пункта к эксплуатации.

— Паспорт ИТП.

— Справка о готовности работы прибора учета.

— Справка о заключении договора на теплоснабжение.

— Акт приемки выполненных работ.

— Приказ о назначении ответственного за эксплуатацию установок.

— Список лиц ответственных, за обслуживание и ремонт установок.

— Копия свидетельства сварщика.

— Сертификаты на используемые электроды и трубопроводы.

— Акты на скрытые работы, исполнительную схему теплового пункта.

— Акт на промывку и опрессовку систем.

— Должностные инструкции, инструкции по пожарной безопасности и технике безопасности.

— Инструкции по эксплуатации.

— Акт допуска в эксплуатацию сетей и установок.

— Журнал учета состояния контрольно-измерительных приборов.

— Наряд из тепловых сетей на подключение.

Эксплуатация ИТП

К персоналу, обслуживающему ИТП, предъявляется ряд требований. Главное — наличие соответствующей квалификации. Чтобы с эксплуатацией не возникало никаких проблем, важно соблюдать условия, прописанные в технических документов. Ответственные лица должны четко понимать, как действовать в конкретной ситуации, что можно делать, а что нельзя. Это гарантия безопасности.

Что такое ИТП?

ИТП расшифровывается, как «индивидуальный тепловой пункт». Данная аббревиатура употребляется нами нечасто.

Некоторые вообще никогда и не слышали про такое сокращение, однако к такому понятию, практически, так или иначе относится любой из нас, хотя об этом и не подозревает. Не верите?

Человек зависим от многих факторов. Ещё с древнейших времён он находился под влиянием природы: зимой нужно искать убежище, чтобы не замёрзнуть, а летом, наоборот, спасаться от жары.

Ещё с древнейших времён он находился под влиянием природы: зимой нужно искать убежище, чтобы не замёрзнуть, а летом, наоборот, спасаться от жары.

Многое ли изменилось с тех пор? С точки зрения достижения целей, конечно, изменилось всё. Но суть осталась та же самая: в жару нам тяжело думать, у многих болит голова, тяжело дышать.

Зимой же мы стараемся не выходить на улицу, когда столбик термометра совсем вниз опускается. Только, в отличие от первобытных людей, нам предоставлены все блага цивилизации.

Поэтому и чувствуем себя комфортно: зимой дают отопление, а летом можно включить кондиционер или, на худой конец, вентилятор. Но, к сожалению, не всегда всё бывает так, как нам хочется.

И дело тут в системе отопления. Думаем, вы сталкивались с ситуацией, когда тепло задерживают и не дают, хотя на улице давно уже холодно. То же самое бывает и с горячей водой, когда на лето снимают её в ряде районов. Это приносит неудобства.

Именно поэтому во многие дома, производственные и административные объекты стали устанавливаться ИТП. Это посредник между центральной котельной и вашей квартирой, который обеспечивает вас теплом и горячей водой.

Это посредник между центральной котельной и вашей квартирой, который обеспечивает вас теплом и горячей водой.

ИТП на www.yaringcom.ru позволяют экономить расходы, связанные с отоплением, поскольку имеют ряд отличительных преимуществ. ИТП позволяют регулировать температурный режим в зависимости от температуры воздуха на улице.

Например, за окном холодно, значит, нужно повысить температуру теплоносителя в системе, чтобы и дома было тепло. Если на улице тепло, а отопление до сих пор не отключили, можно понизить температуру теплоносителя.

Так можно сэкономить достаточно большие деньги, поскольку не приходится переплачивать.

Помимо этого индивидуальные тепловые пункты позволяют подогревать и воду, необходимую для бытовых нужд. В этом случае можно быть полностью уверенным, что дома у вас будет всегда горячее водоснабжение не зависимо от того, лето, осень или весна за окном.

Важно, что даже при низком давлении воды, идущей от центральной котельной, насосное оборудовании и регулятор давления ИТП позволит получить напор, который дойдёт до самых верхних этажей здания.

Также далее на видео вы можете ознакомиться с преимуществами ИТП.

Источник №1: http://www.yaringcom.ru/heat_points/itp-block/

Твитнуть

проект в категории Отопление/Вентиляция, 04.02.2019 в 13:16

Требуется разработать разделы ОВ ВК ДУ АУПТ ВПВ НВП (отдельно Стадия П), и после прохождения экспертизы (Стадия Р) для объекта:

Одноэтажное складское здание с встроенно-пристроенным двухэтажным АБК.

Высота стеллажного хранения до 5,5 м.

Степень огнестойкости здания II.

Предметы хранения: легкая промышленность, товары народного потребления (не взрывоопасное).

Площадь складского помещения 1400 м2.

Площадь «Складская вспомогательная» 400 м2.

Площадь АБК (общая 2 этажа) 800 м2.

Требуется выполнить разделы стадия П:

1 (воздух и тепло)

— ОВиК «Отопление, вентиляция и кондиционирование»

— ДУ «Система противодымной вентиляции»

— ИТП «Индивидуальный тепловой пункт»

2 (вода и канализация общая)

— ВК «Водоснабжение и канализация»

— НВК «Наружные сети водоснабжения и канализации внутриплощадочные»

— ЛОС «Ливневая канализация. Локальные очистные сооружения»

Локальные очистные сооружения»

3 (вода пожарная)

— Общая насосная станция пожаротушения для АУПТ, ВПВ, НПВ с резервуарами

— АУПТ «Система автоматического спринклерного водяного пожаротушения»

— ВПВ «Внутренний противопожарный водопровод»

— НПВ «Наружное противопожарное водоснабжение» (сеть гидрантов и резервуары)

Общий срок разработки всех разделов не более 6х рабочих недель, и еще 2 недели на корректировку замечаний Генпроектировщика.

Предпочтительно заключить договор с тремя разработчиками по направлениям: 1 Воздух и тепло, 2 Вода и канализация общая, 3 вода пожарная. Наружные сети НВК и НПВ желательно отдать в одни руки.

Экспертиза будет либо МосГорЭкспертиза, либо МосОблЭкспертиза, либо негосударственная экспертиза.

Прошу указать стоимости работ и сроки выполнения с учетом сопровождения ГЭ либо НГЭ до снятия всех замечаний по нашим разделам.

Оплата либо прямая, либо Безопасная сделка, так же предпочтителен договор подряда, если у вас ИП.

Предикторы возникновения фибрилляции предсердий после радиочастотной аблации кавотрикуспидального истмуса.

Мероприятие: Шестой Всероссийский Съезд аритмологов

Секционное заседание: 73. Тезисная секция: Аблация фибрилляции предсердий – 2

Начало секционного заседания: 12:30

Зал: 7

Доклад: Постерный

Продолжительность: 10 мин.

Просмотров: 1271

Цель: выявить факторы риска развития фибрилляции предсердий (ФП) у пациентов по-сле радиочастотной аблации (РЧА) кавотрикуспидального истмуса (КТИ).

Материалы и методы: обследованы 155 пациентов с истмусзависимым трепетанием предсердий (ИТП). В зависимости от наличия или отсутствия ФП, пациенты были разделены на три группы: в I группу вошли 76 пациентов (средний возраст 62,8 лет) с изолированным ИТП; во II группу — 41 пациент (средний возраст 64 года) с ИТП и ФП, ведущей аритмией яв-лялось типичное ТП; в III группу — 38 пациентов (63,3 года) с ИТП и ФП, но ведущей аритми-ей являлась ФП. Всем пациентам выполнялось эндо-ЭФИ и РЧА КТИ. Оценивались клиниче-ские, электрофизиологические и эхокардиографические параметры и проводился анализ фак-торов риска возникновения ФП после операции РЧА КТИ.

Всем пациентам выполнялось эндо-ЭФИ и РЧА КТИ. Оценивались клиниче-ские, электрофизиологические и эхокардиографические параметры и проводился анализ фак-торов риска возникновения ФП после операции РЧА КТИ.

Результаты: эффективность РЧА в I группе составила 93,5%, во II группе — 95,1%, в III группе — 94,7%. Из 155 обследуемых всех групп в послеоперационном периоде ФП развилась у 56 больных (37,8%). На основании статистического анализа значимыми предикторами возник-новения послеоперационной ФП среди клинических признаков явились: возраст, длительность аритмического анамнеза, наличие ФП до проведения РЧА КТИ, постинфарктный кардиоскле-роз, длительность и степень артериальной гипертензии; среди эхокардиографических призна-ков факторами риска явились: выраженное снижение сократительной способности миокарда, дилатация камер сердца, в первую очередь ЛП; а среди электрофизиологических факторов рис-ка значимым предиктором послужила «индуцируемость» ФП. Под «индуцируемостью» ФП мы понимали возникновение устойчивого пароксизма ФП, возникшего при проведении кон-трольного интраоперационного ЭФИ после РЧА КТИ, вследствие применения протокола по-шагово-возрастающей сверхчастой стимуляции. В данном протоколе стимуляция осуществля-лась в диапазоне 200–333 имп/минуту с шагом возрастания частоты стимуляции 15 имп/минуту и длительностью стимуляции на каждой ступени 10 секунд. В результате установлено, что наибольшая степень связи (r = 0,661; p ˂ 0,001) вероятности возникновения послеоперацион-ной ФП по критерию Спирмена выявлена с таким признаком, как «индуцируемость» ФП. Чув-ствительность данного параметра составила 87,5%, специфичность — 80,8%.

В данном протоколе стимуляция осуществля-лась в диапазоне 200–333 имп/минуту с шагом возрастания частоты стимуляции 15 имп/минуту и длительностью стимуляции на каждой ступени 10 секунд. В результате установлено, что наибольшая степень связи (r = 0,661; p ˂ 0,001) вероятности возникновения послеоперацион-ной ФП по критерию Спирмена выявлена с таким признаком, как «индуцируемость» ФП. Чув-ствительность данного параметра составила 87,5%, специфичность — 80,8%.

Выводы: Предикторами высокого риска развития ФП после успешной РЧА ИТП явля-ются органические заболевания сердца, ФП до операции в анамнезе и интраоперационная «индуцируемость» ФП. Причем, наибольшую степень связи вероятности возникновения по-слеоперационной ФП по критерию Спирмена имеет такой признак, как «индуцируемость» ФП. Отмечена высокая чувствительность данного параметра — 87,5%. Пациенты с высокой ве-роятностью развития ФП после РЧА ИТП должны быть выделены в особую группу, которая нуждается в целенаправленном диспансерном динамическом врачебном наблюдении.

ITP. — Перевод на русский

PolishChciałbym/Chciałabym wystąpić o obywatelstwo [amerykańskie, niemieckie, francuskie itp.].

Я бы хотел(а) подать заявку на [страна-прилагательное] гражданство.

PolishGdzie mogę zapisać się na test języka [angielskiego, niemieckiego, francuskiego itp.]?

Где я могу зарегистрироваться на языковой тест?

PolishWładam językiem [angielskim, niemieckim, francuskim itp.] na wymaganym poziomie.

Я обладаю требуемым уровнем [язык].

PolishWszyscy jesteśmy osadzeni w ogromnych sieciach społecznych przyjaciół, rodziny, współpracowników itp.

Человек глубоко вовлечен в колоссальные сети социальных отношений – с друзьями, семьёй, коллегами и прочие.

PolishCzy w czynsz wliczone są opłaty za prąd, gaz, wodę itp.?

Коммунальные услуги включены в стоимость?

Polish(i tak dalej) . itp. (i tym podobne)

itp. (i tym podobne)

и т.д. (и так далее)

Итр персонал — это.. (расшифровка )

Работая в крупных компаниях, можно встретить словосочетание «ИТР персонал». Аббревиатура ИТР расшифровывается как инженерно-технический работник. Обязанность инженерно-технического работника — управление производственными процессами. Чтобы зачислить сотрудника к данной категории, он должен обладать высококвалифицированными техническими и инженерными знаниями.

Кто относится к ИТР персоналу (расшифровка)?

К Инженерно-техническому персоналу относятся следующие работники:

- Руководящий персонал. В данной категории подразумеваются сотрудники, занимающиеся управлением предприятия, начальники служб и структурных подразделений.

- Специалисты. ЕКС (Единый квалификационный справочник должностей руководителей, специалистов и других служащих) выделяет:

- Специалисты, занимающиеся сельскохозяйственной, рыболовной, лесозаготовительными работами;

- Специалисты, работающие в инженерно-технической и экономической сферах;

- Персонал народного образования;

- Работники культуры, искусства и науки;

- Медицинские служащие;

- Сотрудники юридической сферы.

технические работники.

технические работники.

Что входит в обязанности ИТР персонала?

Молодые специалисты думают, что иметь техническую специальность не престижно: пугает тяжелая работа в промышленности, пугает малая оплата труда и отсутствие карьерного роста. Большинство молодежи выбирают экономические, юридические направления при поступления в ВУЗы. Безусловно, обязанности технических профессии отличается от творческих, но ИТР персонал всегда востребован.

ИТР персонал может выполнять следующие работы:

- Создавать и корректировать новые технологические процессы;

- Организовывать работу и мониторить последовательную реализацию работ;

- Вести контроль качества выходного производства;

- Контролировать служебную документацию;

- Отлаживать технологическое оборудование: установка, ремонт;

- Оптимизировать существующие технологические процессы.

Рассмотрев функциональные обязанности, можно понять, что категория сотрудников должна знать работу производства и выпускаемую продукцию, иметь представление о рынке, знать работу узких инженерно-технологических специальностей.

Нормирование труда ИТР персонала

Цель ИТР персонала в улучшении производительности, снижении расходов при выполнении производственных процессов. Работа, связанная с управлением, может быть организована только при достоверной информации о продолжительности времени и количестве сотрудников, необходимых для осуществления работы.

Нормировать труд ИТР персонала сложно, в виду того что работу фактически нельзя измерить. К примеру, работу инженера оценить сложно, так как он не управляет станком, а руководит процессом.

Поэтому основной целью процесса нормирования является определение трудовых затрат при реализации работы и требуемого числа сотрудников на выполнение работы. Трудовые затраты необходимы для определения объема и уровня сложности работы, а затем делегировать выполнение задания сотруднику соответствующей квалификацией. Тогда оплата труда будет соответствовать вложенных инвестиций: число сотрудников и степень их квалификации.

Зарплата и премирование ИТР персонала

Зарплата ИТР персоналу формируется относительно уровня квалификации, производительности и трудовых условий.

Обычно администрация фиксирует должностной оклад для каждого уровня профессиональной квалификации. Организации «идущие в ногу со временем» применяют систему «плавающих» окладов.

Система премирования применяется при успешном выполнении поставленных планов, но премия не должна превышать половину должностного оклада ИТР специалиста.

Права ИТР персонала

Инженерно-технический работник имеет право:

- В любое время контролировать участок свой участок производства;

- Запрашивать необходимую ему информацию и документацию для выполнения трудовых задач;

- Требовать у подчиненных содержание техники и устройств в исправном состоянии;

- Участвовать в проверках и выяснять причины поломок

- Принимать участие в коллективных мероприятиях, где поднимаются вопросы, касающиеся компетенции ИТР персонала;

- Повышать профессиональную квалификацию.

Ответственность ИТР персонала

Инженерно-технический работник несет ответственность за неисполнение своих трудовых обязанностей, за правонарушения, за действия, повлекшие материальный ущерб организации.

Зачем нужен ИТР персонал?

Именно данная категория специалистов разрабатывают новые технологические процессы, сокращают производственные затраты, разрабатывают методики, изобретают новое оборудование, другими словами – двигают производство на мировой конкурентный рынок.

Сотрудник, знающий все тонкости работы, способный создавать новое и нести ответственность за свои решения, может стать инженерно-техническим работником.

containerd: docs / cri / decryption.md | Fossies

containerd: docs / cri / decryption.md | Окаменелости

«Fossies» — архив свежего программного обеспечения с открытым исходным кодом

Член «containerd-1.5.3 / docs / cri / decryption.md» (13 июля 2021 г., 3233 байта) пакета /linux/misc/containerd-1.5.3.tar.gz:

В качестве специального сервиса «Fossies» попытались отформатировать запрашиваемую исходную страницу в формат HTML (предполагая формат разметки).

В качестве альтернативы вы можете просмотреть или загрузить неинтерпретированный файл с исходным кодом. Загрузку файла-члена можно также выполнить, щелкнув в списке содержимого пакета соответствующее поле размера байта.

Загрузку файла-члена можно также выполнить, щелкнув в списке содержимого пакета соответствующее поле размера байта.

В этом документе описывается метод настройки дешифрования зашифрованного образа контейнера для containerd для использования с подключаемым модулем cri .

Зашифрованные образы контейнеров

Зашифрованные образы контейнеров — это образы OCI, содержащие зашифрованные большие двоичные объекты. Эти зашифрованные изображения могут быть созданы с помощью проекта containerd / imgcrypt.Для расшифровки этих образов среда выполнения containerd использует информацию, переданную от cri , такую как ключи, параметры и метаданные шифрования.

«Узел» Ключ Модель

Шифрование связывает доверие с объектом на основе модели, в которой с ним связан ключ. Мы называем это ключевой моделью. Один из таких вариантов использования — это когда мы хотим связать доверие ключа с узлом в кластере. В этом случае мы называем это ключевой моделью «узел» или «хост». Дальнейшая работа будет включать больше ключевых моделей для содействия другим доверительным ассоциациям (т.е. для мультитенантности).

В этом случае мы называем это ключевой моделью «узел» или «хост». Дальнейшая работа будет включать больше ключевых моделей для содействия другим доверительным ассоциациям (т.е. для мультитенантности).

«узел» Ключевой вариант использования модели

В этой модели шифрование привязано к рабочим узлам. Вариант использования здесь основан на идее, что изображение должно быть расшифровано только на доверенном хосте. Используя эту модель, используются различные технологии на основе узлов, которые помогают установить доверие на рабочих узлах и выполнить безопасное распределение ключей (например, TPM, аттестацию узла, безопасную / измеряемую загрузку). В этом сценарии среды выполнения могут получать необходимые ключи дешифрования. Примером этого является использование флага --decryption-keys-path в imgcrypt.

Настройка расшифровки образа для «узлового» ключа модели

Это модель по умолчанию, начиная с containerd v1.5.

Для containerd v1.4 необходимо добавить следующую конфигурацию в /etc/containerd/config.toml и перезапустить службу containerd вручную.

версия = 2

[плагины. "io.containerd.grpc.v1.cri" .image_decryption]

key_model = "узел"

[stream_processors]

[stream_processors. "io.containerd.ocicrypt.decoder.v1.tar.gzip "]

принимает = ["application / vnd.oci.image.layer.v1.tar + gzip + encrypted"]

возвращает = "application / vnd.oci.image.layer.v1.tar + gzip"

путь = "ctd-декодер"

args = ["--decryption-keys-path", "/ etc / containerd / ocicrypt / keys"]

env = ["OCICRYPT_KEYPROVIDER_CONFIG = / etc / containerd / ocicrypt / ocicrypt_keyprovider.conf"]

[stream_processors. "io.containerd.ocicrypt.decoder.v1.tar"]

accept = ["application / vnd.oci.image.layer.v1.tar + encrypted"]

возвращает = "приложение / vnd.oci.image.layer.v1.tar "

путь = "ctd-декодер"

args = ["--decryption-keys-path", "/ etc / containerd / ocicrypt / keys"]

env = ["OCICRYPT_KEYPROVIDER_CONFIG = / etc / containerd / ocicrypt / ocicrypt_keyprovider.conf"] В этом примере для расшифровки образа контейнера используется модель ключа «узел». Кроме того, дешифрование stream_processors настроено, как указано в проекте containerd / imgcrypt, с дополнительным полем --decryption-keys-path , настроенным для указания локального расположения ключей дешифрования в узле.

Переменная среды $ OCICRYPT_KEYPROVIDER_CONFIG используется для протокола поставщика ключей ocicrypt.

Base64 Decode and Encode — Online

Около

Встречайте Base64 Decode and Encode, простой онлайн-инструмент, который делает именно то, что говорит: декодирует из кодировки Base64, а также быстро и легко кодирует в нее. Base64 кодирует ваши данные без проблем или декодирует их в удобочитаемый формат. Схемы кодирования

Base64 обычно используются, когда необходимо кодировать двоичные данные, особенно когда эти данные необходимо хранить и передавать на носителях, предназначенных для работы с текстом.Эта кодировка помогает гарантировать, что данные останутся нетронутыми без изменений во время транспортировки. Base64 обычно используется в ряде приложений, включая электронную почту через MIME, а также для хранения сложных данных в XML или JSON.

Дополнительные параметры

- Набор символов: В случае текстовых данных схема кодирования не содержит набор символов, поэтому вы должны указать, какой набор символов использовался в процессе кодирования. Обычно это UTF-8, но может быть и множество других; если вы не уверены, поиграйте с доступными опциями или попробуйте опцию автоопределения.Эта информация используется для преобразования декодированных данных в набор символов нашего веб-сайта, чтобы все буквы и символы могли отображаться правильно. Обратите внимание, что это не имеет отношения к файлам, поскольку к ним не нужно применять безопасные веб-преобразования.

- Декодировать каждую строку отдельно: Закодированные данные обычно состоят из непрерывного текста, поэтому даже символы новой строки преобразуются в их закодированные в Base64 формы. Перед декодированием все незакодированные пробелы удаляются из ввода для защиты целостности ввода.Эта опция полезна, если вы собираетесь декодировать несколько независимых записей данных, разделенных переносом строки.

- Режим реального времени: Когда вы включаете эту опцию, введенные данные немедленно декодируются с помощью встроенных функций JavaScript вашего браузера, без отправки какой-либо информации на наши серверы. В настоящее время этот режим поддерживает только набор символов UTF-8.

Надежно и надежно

Все коммуникации с нашими серверами осуществляются через безопасные зашифрованные соединения SSL (https).Мы удаляем загруженные файлы с наших серверов сразу после обработки, а полученный загружаемый файл удаляется сразу после первой попытки загрузки или 15 минут бездействия (в зависимости от того, что короче). Мы никоим образом не храним и не проверяем содержимое отправленных данных или загруженных файлов. Ознакомьтесь с нашей политикой конфиденциальности ниже для получения более подробной информации.

Совершенно бесплатно

Наш инструмент можно использовать бесплатно. Отныне для таких простых задач не нужно скачивать никакого программного обеспечения.

Подробная информация о кодировании Base64

Base64 — это общий термин для ряда аналогичных схем кодирования, которые кодируют двоичные данные, обрабатывая их численно и переводя в представление base-64. Термин Base64 происходит от конкретной кодировки передачи содержимого MIME.

Дизайн

Конкретный выбор символов для создания 64 символов, необходимых для Base64, зависит от реализации. Общее правило состоит в том, чтобы выбрать набор из 64 символов, который является 1) частью подмножества, общего для большинства кодировок, и 2) также пригодным для печати.Эта комбинация оставляет маловероятным изменение данных при передаче через такие системы, как электронная почта, которые традиционно не были 8-битными чистыми. Например, реализация MIME Base64 использует A-Z, a-z и 0-9 для первых 62 значений, а также «+» и «/» для последних двух. Другие варианты, обычно производные от Base64, обладают этим свойством, но отличаются символами, выбранными для последних двух значений; Примером является безопасный для URL и имени файла вариант «RFC 4648 / Base64URL», в котором используются «-» и «_».

Пример

Вот цитата из «Левиафана» Томаса Гоббса:

« Человек отличается не только своим разумом, но и… «

Это представлено в виде последовательности байтов ASCII и закодировано в схеме MIME Base64 следующим образом:

TWFuIGlzIGRpc3Rpbmd1aXNoZWQsIG5vdCBvbmx5IGJ5IGhpcyByZWFzb12sIGJ5IGhpcyByZWFzb12sIGJ1dC в кодировке 90, кодированное выше в кодировке ASCII 90, кодированное в кодировке ASCII 90, кодированное в кодировке ASCII 90, кодированное выше 900u, значение в кодировке ASCII 9Ji1dC буквы «M», «a» и «n» хранятся как байты 77, 97, 110, которые эквивалентны «01001101», «01100001» и «01101110» в базе 2. Эти три байта объединяются вместе в 24-битном буфере, создавая двоичную последовательность «010011010110000101101110».Пакеты из 6 бит (6 бит имеют максимум 64 различных двоичных значения) преобразуются в 4 числа (24 = 4 * 6 бит), которые затем преобразуются в соответствующие им значения в Base64.

Как показывает этот пример, кодирование Base64 преобразует 3 некодированных байта (в данном случае символы ASCII) в 4 закодированных символа ASCII.

OpenStack Docs: Fernet — Часто задаваемые вопросы

С момента первого выпуска периодически задавались следующие вопросы.

формата токена фернета в килограммах.

Что такое жетон фернета?

Жетон фернета — это токен-носитель, который представляет аутентификацию пользователя. Фернет

токены содержат ограниченное количество идентификационных и авторизационных данных в

MessagePacked полезная нагрузка. Затем полезная нагрузка упаковывается как

сообщение Fernet для транспорта, где

Fernet обеспечивает необходимые характеристики веб-безопасности для использования в URL-адресах и

заголовки. Данные внутри токена Fernet защищены с помощью симметричного шифрования.

ключи или ключи Fernet.

Что такое фернет-ключ?

Ключ фернета используется для шифрования и дешифрования токенов фернета.Каждый ключ на самом деле

состоит из двух меньших ключей: 128-битного ключа шифрования AES и 128-битного SHA256

Ключ подписи HMAC. Ключи хранятся в хранилище ключей, которое keystone передает

библиотека, которая обрабатывает шифрование и дешифрование токенов.

Какие бывают типы ключей?

Keystone требует репозитория ключей для создания токенов Fernet.

Эти ключи используются для шифрования и дешифрования информации, составляющей

полезная нагрузка токена. Каждый ключ в репозитории может иметь одно из трех состояний.Состояние ключа определяет, как Keystone использует ключ с токенами фернета. В

различные типы следующие:

- Первичный ключ:

- В репозитории ключей всегда есть только один первичный ключ. Первичный ключ

разрешено шифровать и расшифровывать токены. Этот ключ всегда называется

самый высокий индекс в репозитории. - Вторичный ключ:

- Вторичный ключ когда-то был первичным ключом, но был понижен в должности

другого первичного ключа. Разрешено только расшифровывать токены.Поскольку это было

первичным в какой-то момент времени, его существование в хранилище ключей

оправдано. Keystone должна иметь возможность расшифровывать токены, созданные с помощью

старые первичные ключи. - Поэтапный ключ:

- Поэтапный ключ — это специальный ключ, который имеет некоторое сходство с вторичным ключом.

ключи. В репозитории может быть только один поэтапный ключ, и он должен

существовать. Как и вторичные ключи, поэтапные ключи могут расшифровать

жетоны. В отличие от вторичных ключей, поэтапные ключи никогда не были первичными.В

Фактически, они противоположны, так как поэтапный ключ всегда будет следующим первичным

ключ. Это помогает прояснить название, потому что это следующий ключевой этап, который будет

первичный ключ. Этот ключ всегда имеет имя0в репозитории ключей.

Итак, чем мне помогает поэтапный ключ и почему он мне нужен?

Ключи Fernet имеют естественный жизненный цикл. Каждый ключ начинается как поэтапный ключ,

повышается до первичного ключа, а затем понижается до вторичного ключа. Новый

токены можно зашифровать только с помощью первичного ключа.Вторичный и ступенчатый ключи бывают

никогда не использовался для шифрования токена. Поэтапный ключ — это специальный ключ, имеющий порядок

события и атрибуты каждого типа ключа. Поэтапный ключ — единственный ключ

в репозитории, у которого еще не было возможности зашифровать токены, но он

по-прежнему разрешено расшифровывать токены. Как оператор, это дает вам возможность

для выполнения ротации ключей на одном узле трапецеидального искажения и распространения нового набора ключей

через какое-то время. Это не требует, чтобы распространение происходило в

сверхкороткий период времени.Токены, зашифрованные с помощью первичного ключа, могут быть

расшифрованы и проверены на других узлах, где этот ключ все еще хранится.

Где разместить хранилище ключей?

Репозиторий ключей указывается с помощью параметра key_repository в

файл конфигурации keystone. Процесс краеугольного камня должен уметь читать и

напишите в это место, в противном случае это следует держать в секрете. В настоящее время,

keystone поддерживает только файловые репозитории ключей.

[fernet_tokens] key_repository = / etc / keystone / fernet-keys /

Каков рекомендуемый способ ротации и распределения ключей?

Утилита командной строки keystone-manage включает ротацию клавиш

механизм.Этот механизм инициализирует и вращает ключи, но не делает

попытка распределить ключи по узлам Keystone. Раздача ключей

в рамках развертывания Keystone лучше всего управлять с помощью управления конфигурацией

инструменты. Используйте keystone-manage fernet_rotate , чтобы повернуть ключ

репозиторий.

Срок действия токенов фернета еще истекает?

Да, токены Fernet могут истечь, как и любые другие форматы токенов Keystone.

Почему я должен выбирать токены Fernet вместо токенов UUID?

Несмотря на то, что токены фернета работают очень похоже на токены UUID, они не

требовать сохранения или использовать настроенный драйвер сохранения токена в любом

способ.База данных токенов Keystone больше не страдает раздуванием как побочным эффектом

аутентификация. Удаление просроченных токенов из базы данных токенов больше не

требуется при использовании жетонов фернета. Поскольку токены фернета не требуют

настойчивость, их не нужно тиражировать. Пока каждый узел трапецеидального искажения

использует один и тот же репозиторий ключей, можно создавать и проверять токены Fernet

мгновенно через узлы.

Почему я должен выбирать токены Fernet вместо токенов PKI или PKIZ?

Аргументы в пользу использования Fernet поверх PKI и PKIZ остаются такими же, как и UUID, в

Помимо того, что токены фернета намного меньше, чем PKI и PKIZ

жетоны.Токены PKI и PKIZ по-прежнему требуют постоянного хранилища и иногда могут

вызывают проблемы из-за своего размера. Эта проблема устраняется при переходе на

fernet, потому что токены Fernet не превышают 250 байт. ИПК и ПКИЗ

токены обычно превышают 1600 байт в длину. Длина токена PKI или PKIZ

зависит от размера развертывания. В результате каталоги услуг будут увеличиваться

в более длинных токенах. Этот шаблон не существует с токенами фернета, потому что

содержимое зашифрованной полезной нагрузки сведено к минимуму.

Следует ли чередовать и распределять ключи из одного и того же узла трапецеидального искажения при каждом ротации?

Нет, но взаимосвязь между вращением и распределением должна быть синхронно-ступенчатой.

После смены ключей на одном узле трапецеидального искажения репозиторий ключей из этого узла

должны быть распределены по остальной части кластера. Как только вы подтвердите, что каждый

node имеет такое же состояние репозитория ключей, вы можете вращать и распространять из

любой другой узел в кластере.

Если вращение и распределение не являются синхронными, один узел трапецеидального искажения в

развертывание создаст токены с первичным ключом, которого нет ни у одного другого узла

постановочный ключ.Это приведет к сбою токенов, сгенерированных из одного узла Keystone

проверка на других узлах Keystone.

Как добавить в развертывание новые узлы Keystone?

Ключи, используемые для создания токенов фернета, должны рассматриваться как суперсекретные.

файлы конфигурации, аналогичные секретному ключу SSL. Прежде чем узлу будет разрешено

присоединиться к существующему кластеру, выпуская и проверяя токены, он должен иметь

тот же репозиторий ключей, что и остальные узлы кластера.

Как мне подойти к распределению ключей?

Помните, что распределение ключей требуется только для многоузлового трапецеидального искажения.

развертывания.Если у вас есть только один узел Keystone, обслуживающий запросы в вашем

развертывания, распределение ключей не требуется.

Распределение ключей — это проблема, которую лучше всего решать из текущего развертывания.

система управления конфигурацией. Поскольку не все развертывания используют одинаковые

системы управления конфигурациями, имеет смысл изучить варианты, в которых

уже доступен для управления ключами, сохраняя при этом секретность ключей

в уме. Многие инструменты управления конфигурацией могут использовать что-то вроде

rsync для управления распределением ключей.

Ротация ключа — это отдельная операция, которая продвигает текущий поэтапный ключ в

первичный, создает новый поэтапный ключ и удаляет старые вторичные ключи. Это проще всего

чтобы сделать это на одном узле и проверить, правильно ли произошло вращение, прежде чем

распространение репозитория ключей среди остальной части кластера. Концепция, лежащая в основе

поэтапный ключ нарушает ожидания, что ротация ключей и распределение ключей

должны быть выполнены за один шаг. С постановочным ключом успеваем осмотреть

новый репозиторий ключей перед синхронизацией состояния с остальной частью кластера.Ключ

распространение должно быть операцией, которая может выполняться последовательно до тех пор, пока

удается. Следующее может помочь проиллюстрировать изоляцию между ключевыми

ротация и распределение ключей.

- Убедитесь, что все узлы Keystone в развертывании имеют один и тот же репозиторий ключей.

- Выберите узел трапецеидального искажения в кластере, из которого необходимо выполнить поворот.

- Поверните ключи.

- Успешно?

- Если нет, исследуйте проблемы с конкретным узлом Keystone, который вы

повернутые ключи включены. Ключи Fernet маленькие, и

вращение тривиально.Не должно быть места для ошибки в ключе

вращение. Возможно, что у пользователя нет возможности

записывать новые ключи в хранилище ключей. Вывод журнала из

keystone-manage fernet_rotateдолжен предоставить больше информации в

конкретные сбои. - Если да, вы должны увидеть новый поэтапный ключ. Старый поэтапный ключ должен

быть новым первичным. В зависимости отmax_active_keysвы ограничиваете

могли быть обрезаны вторичные ключи. На этом этапе узел

которые вы перевернули, будут создавать жетоны фернетов с первичным

ключ, который все остальные узлы должны иметь в качестве поэтапного ключа.Вот почему

мы проверили состояние всех ключевых репозиториев на первом шаге. Все остальные

узлы в кластере должны иметь возможность расшифровывать токены, созданные с помощью

новый первичный ключ. На этом этапе мы готовы распространять

новый набор ключей.

- Если нет, исследуйте проблемы с конкретным узлом Keystone, который вы

- Успешно?

- Распространите новое хранилище ключей.

- Успешно?

- Если да, вы сможете подтвердить, что все узлы в кластере

иметь тот же репозиторий ключей, который был представлен на шаге 3. Все

узлы в кластере будут создавать токены с первичным ключом

который был продвинут на шаге 3.Никаких дальнейших действий не требуется, пока

следующая ротация ключей расписания. - Если нет, попробуйте распространить еще раз. Помните, что мы уже повернули

репозиторий и выполнение другого ротации на этом этапе приведет к

в результате токены не могут быть проверены на определенных хостах.

В частности, хосты, которые не получили последний набор ключей. Ты

должен иметь возможность распространять ключи до тех пор, пока это не будет успешным. Если уверен

узлы имеют проблемы с синхронизацией, это могут быть проблемы с разрешением или сетью

и они должны быть решены перед последующими ротациями.

- Если да, вы сможете подтвердить, что все узлы в кластере

- Успешно?

Как долго я должен хранить ключи?

Жетоны фернетов, которые создает Keystone, безопасны только в качестве ключей, создающих

их. С поэтапными клавишами штраф за ротацию клавиш невелик, что позволяет вам ошибиться.

на стороне безопасности и меняются еженедельно, ежедневно или даже ежечасно. В конечном счете,

это должно быть меньше времени, чем требуется злоумышленнику, чтобы взломать ключ AES256

и SHA256 HMAC .

Жетон фернета по-прежнему является жетоном на предъявителя?

Да, и они следуют точно так же, как и токены UUID, с

исключение записи и чтения из серверной части.Если кто-то

компрометирует ваш токен фернета, они могут выполнять все операции, которые вы

разрешено делать.

Что делать, если мне нужно отозвать все свои токены?

Чтобы аннулировать каждый токен, выданный из Keystone, и начать все заново, удалите

текущий репозиторий ключей, создайте новый набор ключей и распространите его на все узлы

в кластере. Это сделает каждый токен, выпущенный из Keystone, недействительным.

независимо от того, истек ли срок действия токена. Когда клиент идет в

выполните повторную аутентификацию, новый токен будет создан с новым ключом Fernet.

Что может сделать злоумышленник, если он скомпрометирует ключ фернета в моем развертывании?

Если какой-либо ключ, используемый в хранилище ключей, будет скомпрометирован, злоумышленник сможет

для создания собственных токенов. Если они знают ID администратора на

project, они могут генерировать токены администратора для проекта. Они будут

возможность генерировать свои собственные токены до тех пор, пока скомпрометированный ключ не будет удален

из репозитория.

Я поменял ключи, и теперь жетоны рано теряют силу. Что я сделал?

Использование токенов Fernet требует некоторой осведомленности об истечении срока действия токена и ключа

жизненный цикл.Вы не хотите вращать так часто, чтобы вторичные ключи были удалены

это все еще может понадобиться для расшифровки еще не истекших токенов. Если это произойдет, вы

не сможет расшифровать токен, потому что ключ использовался для шифрования

теперь его нет. Удаляйте только те ключи, которые, как вы знаете, не используются для шифрования или

расшифровать токены.

Например, ваш токен действителен в течение 24 часов, и мы хотим менять ключи каждые

шесть часов. Нам нужно будет убедиться, что токены были созданы в 08:00

Понедельник по-прежнему действителен на 07:00 вторника, если они не были

досрочно отозван.Для этого мы должны убедиться, что мы установили

max_active_keys = 6 в нашем файле конфигурации keystone. Это позволит нам

содержат все ключи, которые могут потребоваться для проверки предыдущего токена, но

ограничивает хранилище ключей только необходимыми ключами.

Количество max_active_keys для развертывания можно определить с помощью

разделив время жизни токена в часах на частоту вращения в часах

и добавление двух. Лучше показано как:

token_expiration = 24 Rotation_frequency = 6 max_active_keys = (token_expiration / rotation_frequency) + 2

Причиной добавления двух дополнительных ключей к счетчику является включение поэтапного

ключ и ключ буфера.Это можно показать на предыдущем примере. Мы

Первоначально настройте репозиторий ключей в 6:00 утра в понедельник и начальное состояние

выглядит так:

$ ls -la / etc / keystone / fernet-keys / Дрвкс ------ 2 трапецеидальные искажения 4096. drwxr-xr-x 3 трапецеидальных искажений 4096 .. -rw ------- 1 трапецеидальное искажение 44 0 (поэтапный ключ) -rw ------- 1 трапецеидальное искажение 44 1 (первичный ключ)

Все токены, созданные после 6:00 утра, зашифрованы ключом 1 . В 12:00 мы

снова повернет ключи, в результате получится

$ ls -la / etc / keystone / fernet-keys / Дрвкс ------ 2 трапецеидальные искажения 4096.drwxr-xr-x 3 трапецеидальных искажений 4096 .. -rw ------- 1 трапецеидальное искажение 44 0 (поэтапный ключ) -rw ------- 1 трапецеидальное искажение 44 1 (вторичный ключ) -rw ------- 1 keystone keystone 44 2 (первичный ключ)

Мы по-прежнему можем проверять токены, созданные с 6:00 до 11:59 утра, потому что

ключ 1 все еще существует как вторичный ключ. Все токены выпущены после 12:00.

будет зашифрован ключом 2 . В 18:00 мы делаем следующую ротацию, в результате

в:

$ ls -la / etc / keystone / fernet-keys / Дрвкс ------ 2 трапецеидальные искажения 4096.drwxr-xr-x 3 трапецеидальных искажений 4096 .. -rw ------- 1 трапецеидальное искажение 44 0 (поэтапный ключ) -rw ------- 1 трапецеидальное искажение 44 1 (вторичный ключ) -rw ------- 1 трапеция, трапеция 44 2 (вторичная клавиша) -rw ------- 1 keystone keystone 44 3 (первичный ключ)

По-прежнему можно проверять токены, выпущенные с 6:00 до 17:59, потому что

ключи 1 и 2 существуют как вторичные ключи. Каждый токен выпущен до 23:59

будет зашифрован ключом 3 , и в 12:00 мы выполним следующую ротацию:

$ ls -la / etc / keystone / fernet-keys / Дрвкс ------ 2 трапецеидальные искажения 4096.drwxr-xr-x 3 трапецеидальных искажений 4096 .. -rw ------- 1 трапецеидальное искажение 44 0 (поэтапный ключ) -rw ------- 1 трапецеидальное искажение 44 1 (вторичный ключ) -rw ------- 1 трапеция, трапеция 44 2 (вторичная клавиша) -rw ------- 1 трапеция, трапеция 44 3 (вторичная клавиша) -rw ------- 1 keystone keystone 44 4 (первичный ключ)

Как и раньше, мы по-прежнему можем проверять токены, выпущенные с 6:00 утра предыдущего дня.

дня до 5:59 сегодня, потому что ключи 1 — 4 присутствуют. В 6:00 утра,

токены, выпущенные в предыдущий день, начнут истекать, и мы делаем следующий

плановая ротация:

$ ls -la / etc / keystone / fernet-keys / Дрвкс ------ 2 трапецеидальные искажения 4096.drwxr-xr-x 3 трапецеидальных искажений 4096 .. -rw ------- 1 трапецеидальное искажение 44 0 (поэтапный ключ) -rw ------- 1 трапецеидальное искажение 44 1 (вторичный ключ) -rw ------- 1 трапеция, трапеция 44 2 (вторичная клавиша) -rw ------- 1 трапеция, трапеция 44 3 (вторичная клавиша) -rw ------- 1 трапеция, трапеция 44 4 (вторичная клавиша) -rw ------- 1 трапецеидальное искажение 44 5 (первичный ключ)

Срок действия

токенов истечет после 6:00 утра, но мы не сможем удалить

ключ 1 до следующей ротации, потому что он зашифровал все токены с 6:00

до 12:00 накануне.Как только мы выполним следующую ротацию, которая состоится в 12:00,

ключ 1 будет удален из репозитория:

$ ls -la / etc / keystone / fernet-keys / Дрвкс ------ 2 трапецеидальные искажения 4096. drwxr-xr-x 3 трапецеидальных искажений 4096 .. -rw ------- 1 трапецеидальное искажение 44 0 (поэтапный ключ) -rw ------- 1 трапеция, трапеция 44 2 (вторичная клавиша) -rw ------- 1 трапеция, трапеция 44 3 (вторичная клавиша) -rw ------- 1 трапеция, трапеция 44 4 (вторичная клавиша) -rw ------- 1 трапецеидальное искажение 44 5 (вторичный ключ) -rw ------- 1 трапецеидальное искажение 44 6 (первичный ключ)

Если Keystone получит токен, созданный между 6:00 и 12:00.

PM накануне, зашифрованный ключом 1 , он не будет действителен, потому что

срок его действия уже истек.Это позволяет нам удалить ключ 1

из репозитория без отрицательных побочных эффектов проверки.

Расшифровка

токенов | Сообщество Jaspersoft

Отправлено 22 августа 2016 г. в 16:30

Всем привет,

Я пытаюсь внедрить аутентификацию на основе токена в свой экземпляр JasperServer.Следуя кулинарной книге (https: //docs.tibco.com/pub/js-rptsrvr-amxbpm/6.2.0/doc/TIB_js-rptsrvr-am …) я изменил applicationContext-externalAuth-preAuth-mt.xml файл. Мое приложение построено на Javascript, поэтому я зашифровал там токен и протестировал его в пользовательском классе Java, реализующем CipherI. Класс, как показано ниже:

Открытый класс

MyCipher реализует CipherI {

@Override

расшифровка публичной строки (String arg0) {

AesUtil aesUtil;

пытаться {

aesUtil = новый AesUtil ();

Строка DECRYPTED_TEXT = aesUtil.расшифровать (arg0);

вернуть DECRYPTED_TEXT;

} catch (SQLException | ClassNotFoundException e) {

// TODO Автоматически сгенерированный блок catch

e.printStackTrace ();

return null;

}

}

@Override

публичное шифрование строки (String arg0) {

// ЗАДАЧА Автоматически сгенерированная заглушка метода

return null;

}

} Класс AesUtil работает по назначению, я провел несколько тестов, и процесс шифрования / дешифрования работает правильно.

Я спрашиваю, что мне нужно сделать, чтобы реализовать это на моем сервере.Я изменил файл xml, чтобы он использовал мой класс: com.myPackage.MyCipher . И экспортировал все как файл JAR и поместил в WEB-INF / lib /

После некоторого тестирования кажется, что это не работает должным образом (меня отправляют на экран входа в систему).

У кого-нибудь есть идеи или рекомендации?

Хавьер Гусман

Присоединился: 6 декабря 2015 г. — 13:46

Последний визит: 4 года 3 месяца назад

Eyesight to the Blind — SSL-дешифрование для мониторинга сети [Обновлено 2019 г.]

SSL и мониторинг сети — не самые совместимые партнеры — даже с самой сложной в мире инфраструктурой обнаружения вы не получите много полезных показателей из бесплодная случайность зашифрованного трафика.Рассмотрим бедственное положение датчика Sguil, показанного ниже:

Использование SSL веб-сервером означает, что обнаружение сетевых инцидентов проблематично. Никакая настройка экземпляра Snort датчика не поможет ему обнаруживать попытки вторжения — единственный трафик, который он увидит, — это HTTPS. Кроме того, если инцидент обнаруживается другими средствами (например, уведомлением клиента, мониторингом файла журнала веб-сервера и т. Д.), Исследовательская ценность полного захвата пакета Sguil сильно снижается.

Есть несколько способов вернуть видимость, украденную SSL, включая следующие.Вы можете:

- Завершить SSL «перед» веб-сервером, возможно, на балансировщике нагрузки с обратным проксированием или брандмауэре веб-приложений. Затем вы можете отслеживать расшифрованный трафик между балансировщиком нагрузки и веб-сервером.

- Выполнять задачи мониторинга на самом веб-сервере, возможно, путем увеличения уровня ведения журнала веб-сайтов и приложений.

- Предоставьте существующим платформам датчиков средства для расшифровки сеансов SSL.

У каждого подхода есть свои плюсы и минусы; эта статья покажет вам, как использовать последний метод для восстановления зрения ваших слепых сенсоров Sguil.

Расшифровка SSL

Сначала нам нужно немного понять механику расшифровки SSL; вы можете прочитать об этом подробнее здесь. Вкратце, есть два условия, которые должны быть выполнены, прежде чем мы сможем продолжить:

- Сервер должен использовать механизм обмена ключами RSA (см. Здесь, внизу страницы, и здесь, раздел F.1.1.2). К счастью, это наиболее распространенная форма обмена ключами для серверов на основе SSL; Если вы используете пары ключей DSA или механизм обмена ключами Диффи-Хеллмана, вам, вероятно, не повезло.

- У вас должен быть доступ к закрытому ключу RSA сервера и возможность скопировать его на свой датчик Sguil.

Последний пункт означает, что единственная расшифровка SSL, которую мы сможем осуществить, — это расшифровка трафика к и от серверов , которыми мы владеем. — мы не сможем волшебным образом расшифровать произвольный трафик SSL. (черт!) Однако этого вполне достаточно с точки зрения обнаружения вторжений и сетевой криминалистики.

Итак, где я оставил свои ключи…?

Передача закрытого ключа сервера на датчик Sguil может потребовать некоторых усилий.Ключ может быть сохранен в файле .pem где-нибудь на сервере, поэтому копирование его на датчик Sguil станет детской забавой. Однако некоторые операционные системы, такие как Windows, хранят сертификаты и ключи в «хранилище сертификатов», а не в файлах .pem. Чтобы получить закрытый ключ, нам нужно сначала экспортировать сертификат и ключ вместе в виде файла PKCS12 (читайте об этом здесь). Получив экспортированный сертификат, мы можем приступить к извлечению закрытого ключа с помощью openssl следующим образом:

C:> openssl pkcs12 -in c: myExportedCertificate.pfx –out c: myExportedCertificate.pem -nodes

При появлении запроса введите пароль, который вы указали при экспорте сертификата и ключа. Файл myExportedCertificate.pem будет содержать блок текста, который выглядит следующим образом:

—BEGIN PRIVATE KEY—

MIIEvQIBADANBgkqhkiG9w0BAQEFAASCBKcwggSjAgEAAoIBAQCvHJFIpFwXZJ0x

2DzEY2B4MDBBu / + jbfUriFI + GKh6Q5oEGTAARh4OAP + UMedNf2t8 / MVJdEEAM7TQ

<надрез>

EZq3TiCB3e + GSjVRorB0YGvDzHR1V098LEPOvPIKNMcLCC4lGQeTg + usZmtcx4VI

wGI70e4Byd + Lba0lUKY8UIU =

—–END ЧАСТНЫЙ КЛЮЧ—–

Скопируйте и вставьте этот блок в файл с именем myPrivateKey.pem и сохраните его на своем сенсоре Sguil.

Windows также имеет концепцию неэкспортируемого закрытого ключа; ключ, сохраненный таким образом, обычно не может быть экспортирован средствами управления сертификатами Windows (хотя такие инструменты, как Jailbreak, утверждают, что могут это сделать).

Предупреждение

Как отмечалось в статье о расшифровке SSL, закрытый ключ вашего сервера действительно очень важен. С его помощью злоумышленник может расшифровать SSL-трафик сервера или использовать его вместе с сертификатом сервера, чтобы выдать себя за законный сайт.Вы должны проявлять особую осторожность при обращении с закрытым ключом — не оставляйте его копии во временных каталогах, убедитесь, что очень уверены, что он не попадает случайно в Интернет, и убедитесь, что датчик Sguil вы копируете его, насколько это возможно. Думайте об этом ключе как о комбинации сейфа для защиты ваших ценностей — убедитесь, что вы делитесь им только с надежными источниками. Утечка закрытого ключа — слишком высокая цена, которую нужно платить за видимость вашего SSL-трафика, поэтому будьте осторожны!

Вводя ключ в действие

Закрытый ключ в руках, мы могли четко указать Wireshark на каталоги захвата полного контента Sguil.Такой подход вряд ли поддается эффективному мониторингу сетевой безопасности; Было бы намного лучше, если бы мы могли направлять наши расшифровки прямо в Sguil почти в реальном времени, используя преимущества Snort, SANCP, PADS и всего остального, что у вас уже есть.

Пакет viewssld Дмитрия Плащинского — просто инструмент для работы. Недавно я внес в код некоторые дополнения, чтобы упростить интеграцию с Sguil и получить более сложные расшифровки. Концептуально viewssld выглядит так:

viewssld прослушивает заданный интерфейс через обычный libpcap для назначенного трафика SSL.Захваченные кадры затем передаются в библиотеку libdssl Atomic Labs, которая обрабатывает фактическое дешифрование (последняя версия libdssl на момент написания — 2.1.1, доступна через svn здесь).

Результатом кода libdssl является только расшифрованное содержимое пакета (без заголовков и т.п.), поэтому libnet используется для создания «поддельного» потока трафика, содержащего расшифрованный SSL. Этот фальшивый поток выкачивается через выходной интерфейс, где его слушает Сгуил.

Более ранние версии viewssld выводили только трафик клиент-> сервер (например,g., HTTP-запросы). Мои модификации viewssld включают:

- Вывод поддельного трехстороннего TCP-рукопожатия для расшифрованного трафика

- Вывод расшифрованных ответов сервера, а также запросов клиентов, поддержание (поддельных) порядковых номеров TCP в актуальном состоянии. Порядковые номера и прочая «фурнитура» заголовков TCP / IP — это, конечно, полная выдумка — поскольку размер дешифрованного трафика отличается от размера зашифрованного трафика, использовать «реальные» значения невозможно. Расшифрованный поток также может быть фрагментирован / сегментирован иначе, чем зашифрованный, но опять же, с этим мало что можно сделать.

- Вывод поддельного RST в конце каждого сеанса.

- Использование легко доступного для поиска идентификационного номера IP для всех поддельных. кадры, чтобы вы могли определить, какие из них были выведены viewssld (54609 == 0xd551 == DSSL )

- Вывод расшифрованных кадров на другой порт, на котором они были захвачены (например,грамм. 443-> 80, 465-> 25, 993-> 143 и т. Д.)

Первые три пункта помогают поддерживать экземпляр SANCP Sguil в хорошем состоянии, поскольку вывод viewssld теперь представляет собой достаточно правильно сформированный TCP-поток с определенным началом и конец. Четвертый пункт напоминает нам, что, хотя расшифрованный трафик доступен Sguil, это полная сфабрикованность — такого трафика в такой форме в сети никогда не существовало. Помечая дешифрованные дейтаграммы IP идентификатором 0xd551, вы можете отсортировать записанные факты из расшифрованных данных.

Точка пять вспомогательных средств с интеграцией viewssld и Sguil, как показано на диаграмме ниже:

Это выглядит так:

- Необработанный трафик (синие стрелки) входит в обычный интерфейс мониторинга Sguil.

- Этот трафик перехватывается как Sguil, так и viewssld.

- viewssld расшифровывает то, что может, и перекачивает это обратно в интерфейс, с которого он это захватил (красные стрелки). Это стало возможным только за счет использования другого TCP-порта для расшифрованных кадров — если бы он использовал тот же порт, он бы снова вошел в viewssld.

- Поддельный поток дешифрованного SSL перехватывается Sguil.

Sguil / SANCP / Snort / PADS / и т. Д. поэтому смотрите как зашифрованный, так и дешифрованный трафик, как показано на скриншоте ниже. На заднем плане вы можете увидеть запрос SANCP с двумя строками результатов. Первая строка — это необработанный трафик SSL, захваченный Sguil на порт 443; вторая строка показывает, что Sguil захватывает соответствующий поддельный расшифрованный поток, выводимый с помощью viewssld на порт 80. Два окна транскрипции рассказывают остальную часть истории:

Я тестировал viewssld с HTTPS, SMTPS, POP3S и IMAPS — все работают как ожидал.Пример файла viewssld.conf для этих четырех протоколов может выглядеть так:

# Путь к PID-файлу (по умолчанию: /var/run/viewssl.pid)

pid = /var/run/viewssl.pid

# daemonize ? вкл. / выкл. (по умолчанию: выкл.)

daemon = on

# loglevel 0-10 (по умолчанию: 0)

loglevel = 10

# SSL-протоколы для расшифровки

[веб-сервер]

src = eth2

dst = eth2

ip = 10.11.12.13

порт = 443

ключ = / etc / viewssld / webserver.ключ

dsslport = 80

[mailserverSMTP]

src = eth2

dst = eth2

ip = 20.30.40.50

port = 465

key = /etc/viewssld/mailserver.key

dsslport = 25

[mailserverIMAP]

src = eth2

dst = eth2

ip = 20.30.40.50

port = 993

key = /etc/viewssld/mailserver.key

dsslport = 143

[mailserverPOP3]

src = eth2

dst = eth2

ip = 20.30.40.50

порт = 995

ключ = / etc / viewssld / mailserver.key

dsslport = 110

Обратите внимание на то, что интерфейсы src и dst одинаковы во всех случаях, и что указан порт без SSL (dsslport =), а также порт SSL (port =).

Еще одно предупреждение

При использовании viewssld на датчике Sguil следует учитывать несколько моментов:

- Расшифровка SSL связана с вычислительными затратами. Если ЦП вашего датчика обычно очень загружен, дополнительная криптонагрузка может вывести его из строя.

- Процесс дешифрования очень чувствителен к потере пакетов. Если viewssld пропустит пакет, расшифровка потока остановится на этом этапе; если он пропустит подтверждение SSL в начале зашифрованного сеанса, он вообще ничего не расшифрует.

- Теперь вы храните как зашифрованный, так и расшифрованный трафик, поэтому это может повлиять на использование диска.

Покажи мне деньги!

viewssld можно получить на GitHub здесь. Для компиляции кода вам потребуются установленные libpcap, libssl, libnet и libdssl.Некоторые версии libdssl, похоже, не собирают разделяемую библиотеку, поэтому вам может потребоваться статически связать viewssld с libdssl.a, если это так. Если при компиляции возникает ошибка ссылки:

sensor: ~ / viewssld / src # make

gcc -g -O2 -lpcap -lssl -lnet -ldssl -o viewssld viewssld.o utils.o

viewssld.o : В функции `continue ‘:

/user/viewssld/src/viewssld.c:339: неопределенная ссылка на` CapEnvCreate’

/user/viewssld/src/viewssld.c:341: неопределенная ссылка на `CapEnvSetSSL_ServerInfo ‘

/ user / viewssld / src / viewssld.c: 368: неопределенная ссылка на `CapEnvDestroy ‘

/user/viewssld/src/viewssld.c:354: неопределенная ссылка на` CapEnvSetSessionCallback’

/user/viewssld/src/viewssld.c:356: неопределенная ссылка на `CapEnvCapture ‘

viewssld.o: в функции `error_callback_proc ‘:

/user/viewssld/src/viewssld.c:773: неопределенная ссылка на` SessionToString’

viewssld.o: в функции `session_event_handler ‘:

/ user / viewssld / src / viewssld.c: 444: неопределенная ссылка на `SessionToString ‘

/ user / viewssld / src / viewssld.c: 462: неопределенная ссылка на `SessionSetCallback ‘

/user/viewssld/src/viewssld.c:464: неопределенная ссылка на` SessionSetMissingPacketCallback’

collect2: ld вернул 1 статус выхода

make: *** [viewssld] Ошибка 1

… вы можете исправить это так:

сенсор: ~ / viewssld / src # gcc -g -O2 -lpcap -lssl -lnet -ldssl -o viewssld viewssld.o utils.o / usr / local / lib / libdssl .a

Запустите его и сделайте так, чтобы ваши сенсоры Sguil были невидимы! Для получения дополнительной информации о SSL ознакомьтесь с нашей статьей «Криптография 101».

Разработка портативной системы шифрования / дешифрования жесткого диска с кодовым замком MEMS.

Датчики

(Базель). 2009; 9 (11): 9300–9331.

Поступило 4 августа 2009 г .; Пересмотрено 8 октября 2009 г .; Принято к печати 12 ноября 2009 г.

Авторские права © 2009 г., авторы; лицензиат Molecular Diversity Preservation International, Базель, Швейцария. Эта статья цитировалась в других статьях в PMC.

Abstract

В этой статье представлена новая портативная система шифрования / дешифрования жесткого диска с кодовым замком MEMS, которая может аутентифицировать пользователя и предоставлять ключ для модуля шифрования / дешифрования AES.Портативная система шифрования / дешифрования жесткого диска состоит из модуля аутентификации, переносной карты интерфейса жесткого диска USB, модуля декодера команд протокола ATA, модуля шифрования / дешифрования данных, модуля управления ключом шифрования, управления кодовым замком MEMS. модуль схемы, кодовый замок MEMS и жесткий диск. Схема протокола ATA, схема управления MEMS и схема шифрования / дешифрования AES разработаны и реализованы с помощью FPGA (программируемая вентильная матрица). Кодовый замок MEMS с двумя соединителями и двумя группами зубчатых колес встречного зацепления (CMG) изготавливается с использованием процесса, подобного LIGA, и метода точной инженерии.Изготовлен и испытан весь прототип. Результаты тестирования показывают, что пароль пользователя может быть правильно распознан кодовым замком MEMS, а модуль шифрования AES может получить ключ от кодированного замка MEMS. Более того, данные на жестком диске могут быть зашифрованы или дешифрованы, а скорость чтения-записи потока данных может достигать 17 МБ / с в режиме Ultra DMA.

Ключевые слова: портативная система шифрования / дешифрования жесткого диска, кодовый замок MEMS, FPGA

1. Введение

Различные угрозы безопасности, такие как злонамеренная модификация данных, утечки данных и события кражи жесткого диска, могут вызвать неоценимые последствия. убытки для некоторых организаций, таких как военные, правительства и предприятия.Поскольку все больше и больше важных данных хранится на переносных жестких дисках, способы защиты данных становятся актуальной проблемой. В основном существует два подхода к шифрованию для защиты данных на переносном жестком диске: программный метод и аппаратный метод.

Программный метод использует ЦП компьютера для выполнения задач шифрования / дешифрования. Но у этого метода есть некоторые недостатки: (1) программное обеспечение для шифрования / дешифрования может легко отслеживаться троянской программой; (2) инструкции шифрования / дешифрования выполняются центральным процессором, который потребляет больше компьютерных ресурсов; (3) Трудно переносить программное обеспечение для шифрования / дешифрования между разными операционными системами.Портативный жесткий диск K210 компании Netac Technology, портативный жесткий диск NetDisk Mini компании Ximeta и Truecrypt Foundation используют метод программного шифрования / дешифрования [1-4].

Аппаратный метод использует специальные микросхемы для ускорения процесса шифрования / дешифрования. Этот метод требует меньше ресурсов компьютера. Портативный жесткий диск E906 компании EAGET, портативный жесткий диск P681 компании Agio и жесткий диск Drive trust компании Seagate используют метод аппаратного шифрования / дешифрования [5-7].

Обычно ключ хранится в специальных секторах жесткого диска или флэш-памяти USB как в программной, так и в аппаратной системе шифрования / дешифрования. Безопасность аппаратного шифрования / дешифрования жесткого диска выше, чем безопасность программного шифрования / дешифрования жесткого диска. Однако все же возможно, что ключ может быть сломан, потому что ключ обычно хранится в специальных секторах жесткого диска или флэш-памяти USB.

В этом документе кодированный замок MEMS добавлен в аппаратную систему шифрования / дешифрования.Пароль пользователя распознается кодовым замком MEMS, а затем ключ, хранящийся в кодированном замке MEMS, передается в модуль шифрования / дешифрования AES. Взломать ключ из механического лабиринта (две группы CMG) очень сложно, поэтому безопасность аппаратной системы шифрования / дешифрования с кодовым замком MEMS значительно повышается. Статья организована следующим образом. В разделе 2 описывается структура портативной системы шифрования / дешифрования жесткого диска. В Разделе 3 представлена конструкция интерфейсной карты USB.В разделе 4 представлен модуль декодирования команд протокола ATA. В разделе 5 изучается аппаратное шифрование / дешифрование данных. В разделе 6 изучается схема управления кодовым замком MEMS. Наконец, в данной статье представлены результаты тестирования прототипа первого поколения портативной системы шифрования / дешифрования жесткого диска с кодовым замком MEMS.

2. Принцип работы портативной системы шифрования / дешифрования жесткого диска с кодовым замком MEMS

2.1. Структура портативной системы шифрования / дешифрования жесткого диска

показывает портативную систему шифрования / дешифрования жесткого диска с кодовой блокировкой MEMS, которая реализована на ПЛИС.

Каркас портативной системы шифрования / дешифрования жесткого диска с кодовым замком MEMS.

Система включает переносную карту интерфейса жесткого диска USB, переносную карту шифрования / дешифрования данных жесткого диска FPGA, модуль аутентификации, кодовый замок MEMS и жесткий диск. Интерфейсная карта портативного жесткого диска USB состоит из модуля внешнего интерфейса GPIF, микросхемы C51 и контроллера интерфейса USB. Портативная карта шифрования / дешифрования данных жесткого диска FPGA состоит из декодера команд протокола ATA, модуля шифрования / дешифрования данных, внешнего интерфейса ввода-вывода, схемы кодированной блокировки MEMS и модуля управления ключом шифрования.Переносная карта шифрования / дешифрования данных на жестком диске FPGA может рассматриваться как устройство хранения протокола ATA с точки зрения главного компьютера. Переносная карта шифрования / дешифрования данных жесткого диска FPGA также может рассматриваться как хост-контроллер протокола ATA с точки зрения жесткого диска. Схема интерфейса IDE и схема шифрования / дешифрования реализованы методом FPGA.

2.2. Две важные функции портативной системы шифрования / дешифрования жесткого диска

2.2.1. Основные функции кодового замка MEMS

Кодовый замок MEMS имеет механический лабиринт для хранения механического ключа. Основные функции, связанные с кодовым замком MEMS, заключаются в аутентификации пароля пользователя и предоставлении ключа шифрования для модуля шифрования / дешифрования с помощью модуля аутентификации, схемы управления кодированным замком MEMS и модуля управления ключом шифрования.

Как указано в и, модуль аутентификации преобразует введенный пароль в инструкции по управлению кодовым замком MEMS.Затем эти инструкции отправляются в модуль схемы управления кодовым замком MEMS. Таким образом, пароль преобразуется в механическое движение кодового замка MEMS. Если пароль пользователя правильный, механический лабиринт будет пройден. В противном случае механическая конструкция будет заблокирована. Модуль управления ключом шифрования определяет, заблокирован ли кодированный замок MEMS или нет, в соответствии с сигналом обратной связи кодированного замка MEMS. Если пароль пользователя совпадает с ключом, хранящимся в механической структуре кодированного замка MEMS, модуль управления ключом шифрования отправит сигнал, чтобы сообщить главному компьютеру, что пароль пользователя правильный, и передаст ключ для шифрования AES / модуль дешифрования.Если пароль пользователя не совпадает с ключом, хранящимся в механической структуре кодированного замка MEMS, модуль управления ключами отправит сигнал отказа аутентификации на главный компьютер, и главный компьютер сбросит кодовый замок MEMS.

Интерфейс модуля аутентификации.

2.2.2. Основные функции, относящиеся к шифрованию / дешифрованию данных

К функциям, относящимся к шифрованию / дешифрованию данных, относятся арифметическая схема AES и передача данных между главным компьютером и жестким диском.Арифметическая схема AES реализована на ПЛИС. Данные передаются по каналам UDMA и PIO. Переносная карта шифрования / дешифрования данных жесткого диска FPGA (см.) Получает инструкции IDE от внешнего интерфейса GPIF. Поток сигналов показан на. Канал UDMA или канал PIO выбирается в соответствии с анализом инструкций протокола ATA. В канале UDMA данные шифруются или дешифруются с использованием ключа из кодированного замка MEMS. В канале PIO данные не меняются.Детали канала UDMA / PIO будут обсуждаться в следующих разделах.

Поток передачи сигнала портативной системы шифрования / дешифрования жесткого диска.

3. Контроллер интерфейса USB

Контроллер интерфейса USB — это мост между переносной картой шифрования / дешифрования данных жесткого диска FPGA и главным компьютером. Контроллер интерфейса USB использует EZ-USB FX2 от Cypress [8]. В контроллере интерфейса USB GPIF реализует протоколы ATA, такие как протокол PIO и протокол UDMA.

3.1. Рабочий процесс контроллера интерфейса USB

Когда портативная система шифрования жесткого диска подключена к главному компьютеру, EZ-USB FX2 автоматически выполняет перечисление и загружает микропрограммное обеспечение и таблицы дескрипторов USB. Главный компьютер будет идентифицировать EZ-USB FX2 как отладочную плату EZ-USB FX2. Затем EZ-USB FX2 снова числится как образец устройства EZ-USB FX2. Если пользователь проходит аутентификацию кодированного замка MEMS, EZ-USB FX2 снова регистрируется как жесткий диск. Если пользователь не проходит аутентификацию кодовой блокировки MEMS, жесткий диск не может быть перенумерован, поэтому главный компьютер не может идентифицировать жесткий диск.

3.2. Конструкция формы сигнала GPIF

Интерфейс ATAPI реализуется посредством GPIF, форма сигнала которого разрабатывается программным обеспечением GPIF Cypress (). Ширина шины данных составляет 16 бит. Тактовая частота интерфейса 48 МГц. Адресная шина имеет ширину 9 бит. Три управляющих выходных контакта — это DIOW (сигнал записи ввода-вывода), DIOR (сигнал чтения ввода-вывода) и DMACK (сигнал подтверждения DMA). Три входных контакта — это IORDY (сигнал готовности ввода-вывода), DMARQ (сигнал подтверждения DMA) и FLAGD (сигнал флага).Четыре дескриптора формы сигнала определены как PIOWR, PIORD, UDMARD и UDMAWR и показаны на и.

Определение интерфейса GPIF для ATAPI.

Описание форм сигналов (a) PIOWR и (b) PIORD.

Описание формы сигнала для (a) UDMAWR и (b) UDMARD.

4. Модуль декодера команд протокола ATA

Модуль декодера команд протокола ATA (см.) Является главным блоком управления, который управляет модулем шифрования / дешифрования данных, модулем схемы управления кодовым замком MEMS и т. Д.иллюстрирует блок-схему анализа инструкций. Основная программа анализа инструкций представлена в. В, сигналы с суффиксом HOST обозначают обмен данными между модулем декодера команд протокола ATA и хост-компьютером. Сигналы с суффиксом DEVICE обозначают обмен данными между модулем декодера команд протокола ATA и жестким диском. В модуле двунаправленная только шина данных. Кроме того, левые сигналы модуля являются входными сигналами, а правые сигналы — выходными сигналами.

Блок-схема анализа инструкции.

Ключ Код анализа инструкций.

В соответствии со значением регистра команд модуль декодера команд создает канал UDMA, канал PIO и канал управления кодированной блокировкой MEMS. Данные по каналу UDMA зашифровываются или дешифруются с помощью арифметики AES. Данные по каналу PIO передаются напрямую. Через канал управления кодированным замком MEMS передаются команды управления и сброса кодированного замка MEMS.За исключением этих значений регистра команд, таких как 08H (СБРОС УСТРОЙСТВА), ECH (ИДЕНТИФИКАЦИЯ УСТРОЙСТВА), 25H (ЧТЕНИЕ DMA EXT) и 35H (ЗАПИСЬ DMA EXT), зарезервированные 01H, 02H и 04H используются для обозначения начала движения, приводной конец и команды сброса кодированного замка MEMS, соответственно ().

5. Аппаратное шифрование / дешифрование данных

5.1. Структура модуля шифрования / дешифрования данных

Указан модуль шифрования / дешифрования данных (см.), Который состоит из виртуального устройства IDE, модуля обработки данных и виртуального хост-устройства.Есть две линии потока данных, названные как линия потока дешифрования и линия потока шифрования.

Каркас модуля шифрования / дешифрования данных.

5.1.1. Поточная линия дешифрования

Поточная линия дешифрования состоит из модуля приемника данных, модуля для преобразования данных шириной 16 бит в данные ширины 128 бит, модуля дешифрования AES, модуля для скрытия данных шириной 128 бит в Данные шириной 16 бит, модуль FIFO шириной 16 бит и модуль отправителя данных.